Угрозы и тренды вредоносного ПО 2020-2021 год в Казахстане и мире

В 2021 году VirLab tLab Technologies провел множество исследований вредоносных кампаний и объектов. Мы решили подвести итог в конце года по проанализированым угрозам.

Уже много лет злоумышленники нацеливают свои атаки на важные сектора экономики разных стран, например на такие как энергетика и финансы. Так как такие атаки являются сложными по своей структуре и жертвами могут являться большие компании или государственные органы, атакующими нередко являются “правительственные хакеры” или люди, связанные и финансируемые правительством конкретной страны. Одной из таких группировок является Lazarus, относящихся в Северной Корее.

Начиная с 2009 года, Lazarus использовали в своем арсенале DDOS, кейлоггеры и RAT. В начале своего пути, эта группировка была финансово мотивирована и на момент 17 февраля 2021 года, по подсчетам US Department of Justice смогла извлечь более 1.3 миллиарда долларов прибыли из своих атак.

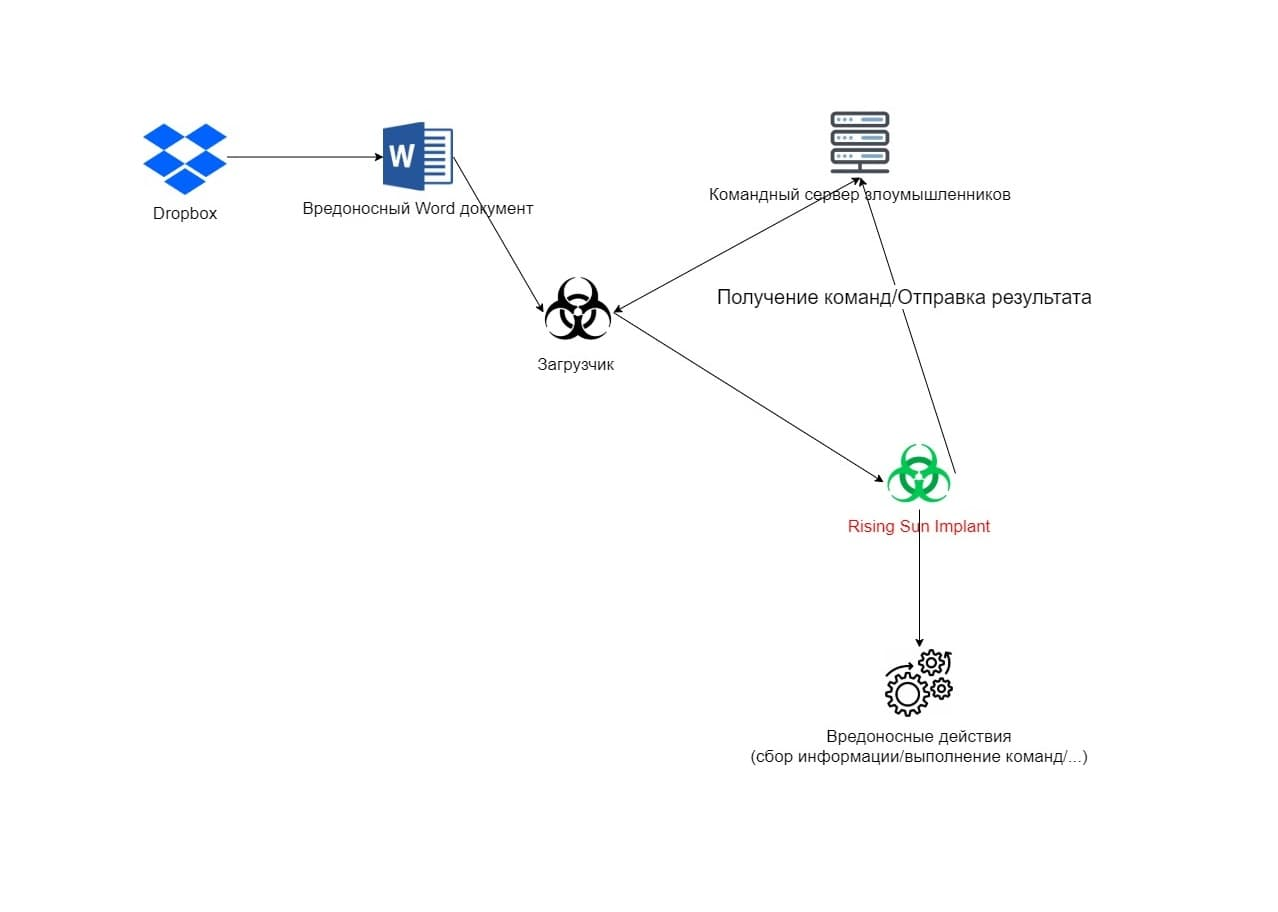

Virlab tLab Technologies проводил анализ вредоносного ПО под названием Rising Sun. Rising Sun использует несколько векторов распространения, один из которых - вредоносные документы Microsoft Word.

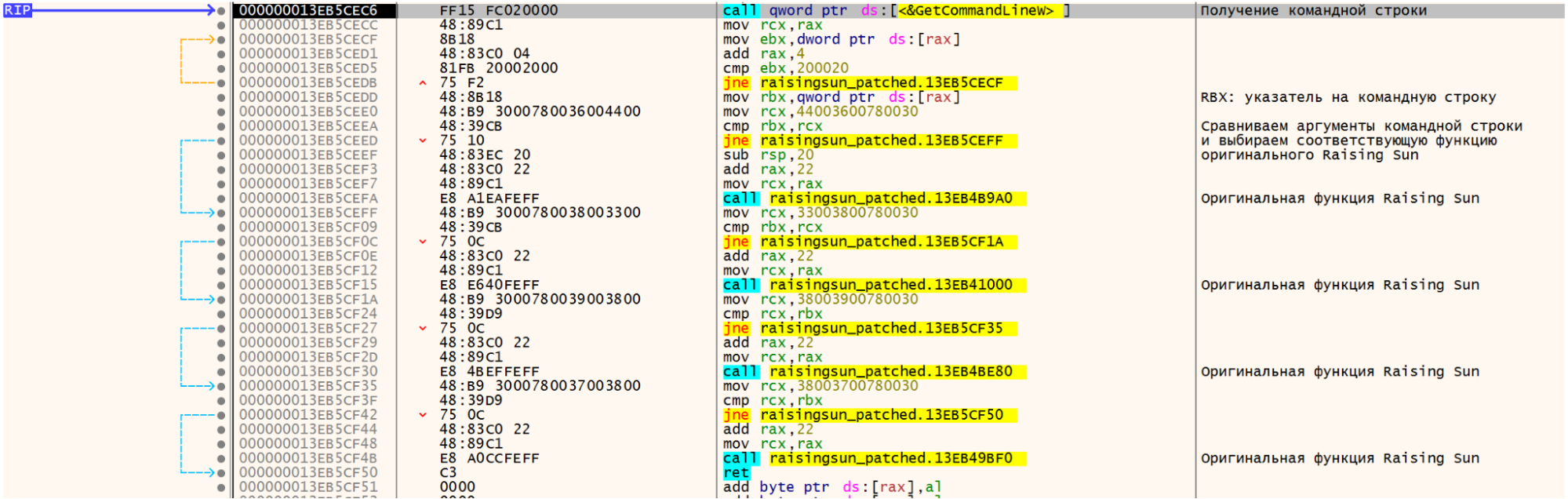

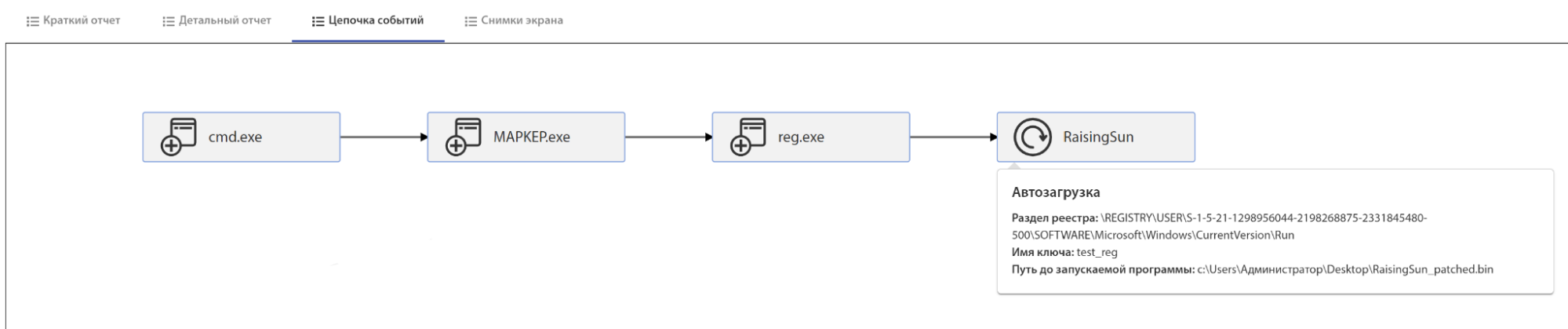

В нашем исследовании мы применили способ динамического исследования поведения вредоносного объекта с помощью создания импланта. Часто бывает так, что во время анализа образца C2 сервера уже недоступны и чтобы проверить функционал можно внедрить шеллкод, который будет вызывать функции, которые иначе могут быть вызваны только удаленной командой.

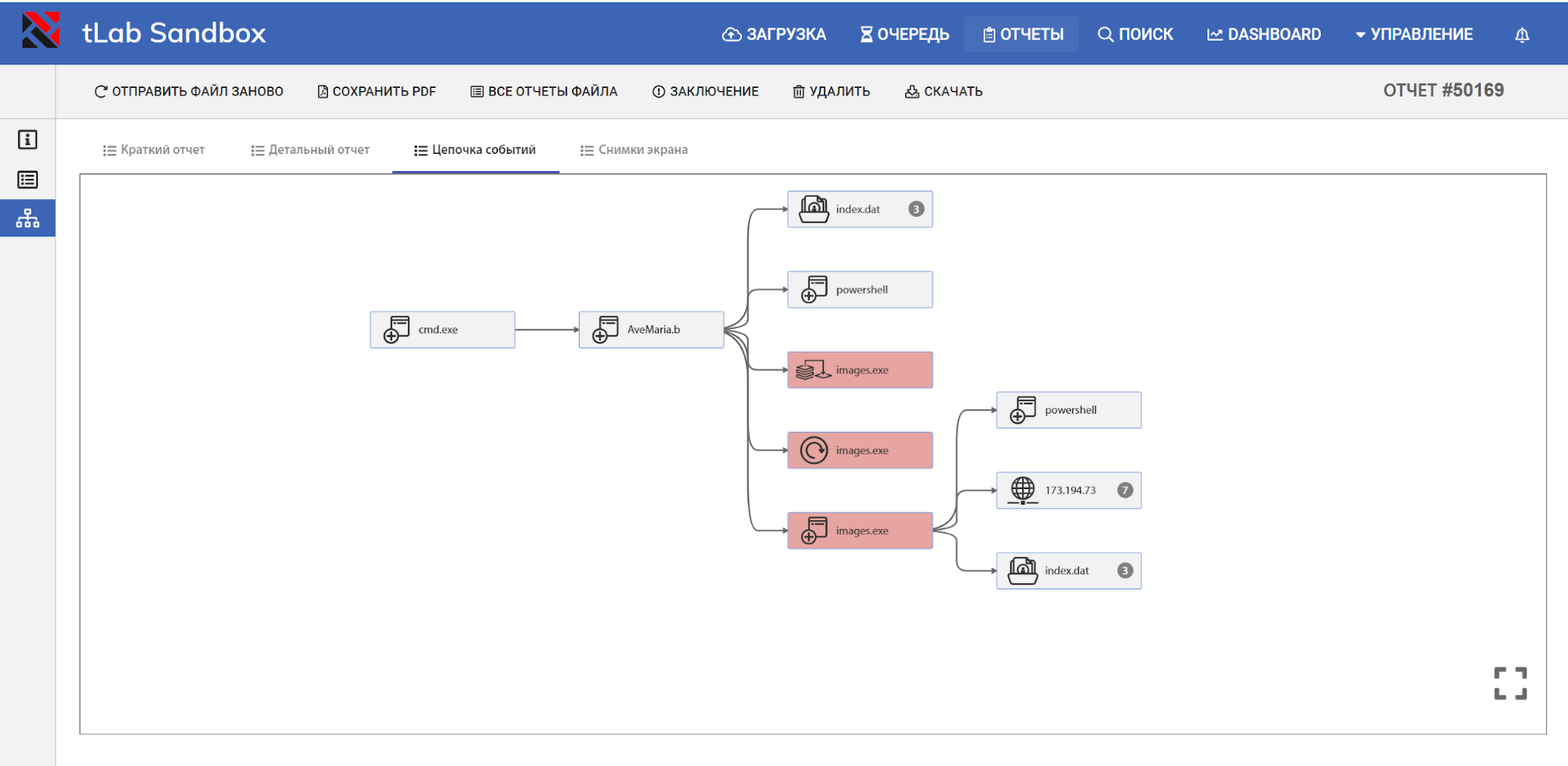

После этого мы сможем увидеть динамически что происходит в песочнице tLab:

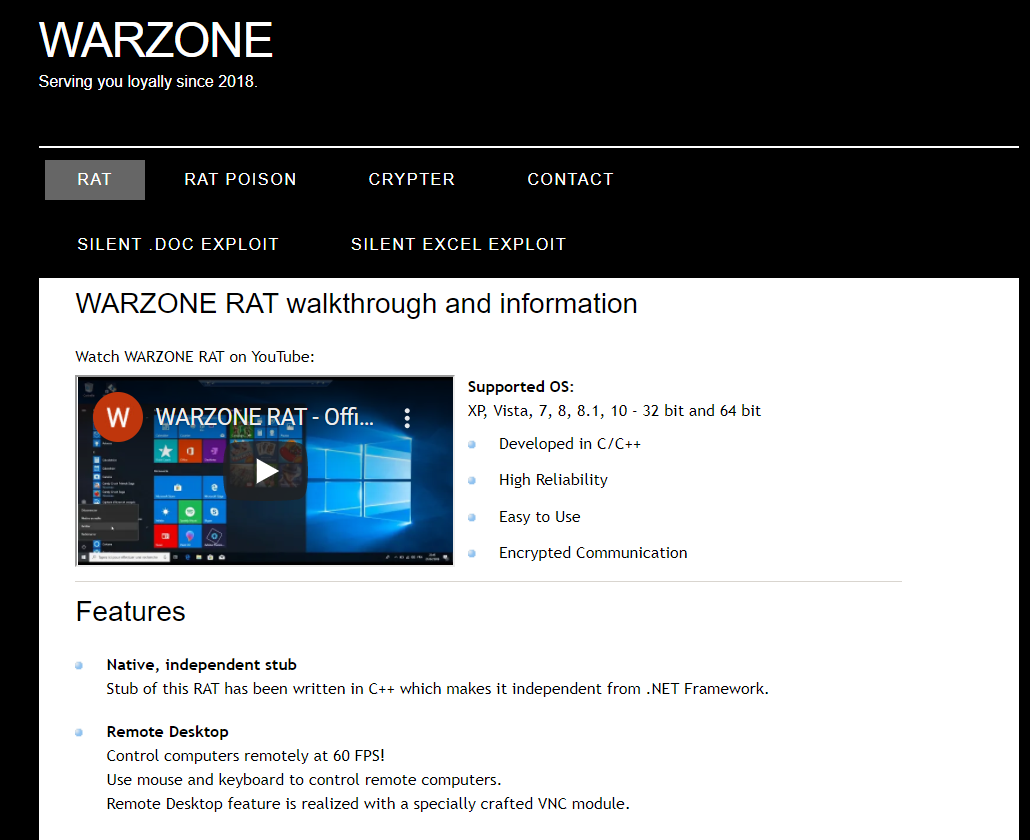

Существует популярная схема распространения сборок вредоносного ПО через подписку. Злоумышленник заходит на форум, находит подходящее ПО, оформляет подписку и получает доступ к панели администратора, в которой можно собрать подходящий образец. Одним из популярных семейств такого типа является - RAT (Remote Administration Tool). По такой модели распространялся вредонос WARZONE Вредоносное ПО

Вредоносное ПО часто включает в себя функционал избегания детектирования антивирусными средствами. Например, WARZONE добавляет себя в исключения антивируса с помощью powershell. Так как tLab динамически анализирует все запущенные процессы, вредоносная активность будет отображаться в дереве запущенных процессов:

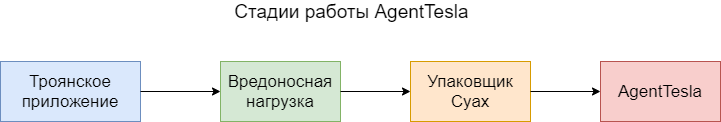

По схожей модели распространения действовал вредонос AgentTesla, о котором мы писали в мае. Данный RAT активно распространяется по корпоративным почтам, проникая во внутренние сети компаний и ворует конфиденциальные данные. AgentTesla примечателен несколькими стадиями работы:

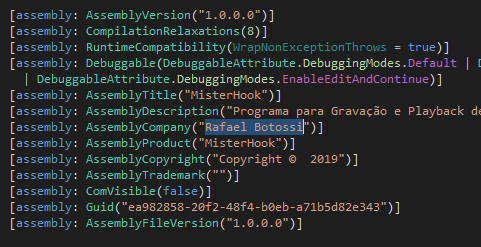

Все исследованные нами образцы имеют одну особенность - они маскируются под легитимные приложения, иногда с использованием реально существующих людей в виде автора программ. Например образец с хэш суммой 755ea48bc49fad06da579a292d2a917a8d31699fbd7e70e19d8bb58bc3f92c60, в качестве поля метаданных AssemblyCompany использует имя Rafael Botossi

Rafael Botossi - это реально существующий человек, который работал .NET разработчиком (все образцы AgentTesla разработаны под .NET) Можно

Можно сделать вывод, что злоумышленники в попытке замаскировать вредоносное ПО могут использовать подходящую публичную информацию.

Вредоносные нагрузки AgentTesla на 2,3 и 4 стадии работают в памяти и не сохраняются на диске, что позволяет им избежать детектирования. Так как мы вручную извлекли данные файлы из памяти, мы можем провести сравнительный анализ. В таблице вы можете видеть хэш суммы всех 12 файлов (по 4 на каждый образец), участвовавшие в атаке на одну организацию.

| Образец | SHA-256 |

|---|---|

| Образец 1 Стадия 1 | a24bf02ce43a846463532e46211962ec7e883e682abbde61f922fcd46fc301bc |

| Образец 1 Стадия 2 | c88a66cbf00b12c88e2b970b8bc220e970e8465e56098ced24e97d42be901b94 |

| Образец 1 Стадия 3 | de87f049d9dc99a60d457fdac61c332bb88f5bcff042aa395f55bcee4a3c17e8 |

| Образец 1 Стадия 4 | e701bed0853c2f782b0710f7895d7dce22a58dbb0042db56a7d9509929c8f05e |

| Образец 2 Стадия 1 | 755ea48bc49fad06da579a292d2a917a8d31699fbd7e70e19d8bb58bc3f92c60 |

| Образец 2 Стадия 2 | d357b9efb6e7729b3ad31599da973860a740b18270f10cbf4d798de14d160f0c |

| Образец 2 Стадия 3 | 8af7cecbb5576942bf2eaf4b3f2d6ba3b19684065c0651082425dfaec107750d |

| Образец 2 Стадия 4 | e701bed0853c2f782b0710f7895d7dce22a58dbb0042db56a7d9509929c8f05e |

| Образец 3 Стадия 1 | 7183C615991E77FE7425DF22711166245D02EC6E997D57547EB6BB2D654AD1BF |

| Образец 3 Стадия 2 | d436034270fb2d5380e4fcecc1ee6c821a1701aed96045fa13f597da16be08fb |

| Образец 3 Стадия 3 | 049e66a6ec797a2c41e7eaa580925082a8470e631320dbe2877b6dda0ed5cf8f |

| Образец 3 Стадия 4 | 6775ff6d9a65c4b06d9aae82daf8996cb905a78c3e2ae8c07b1e3c4d7a60640a |

Выделенные зеленым цветом строки - это хэш сумма файла AgentTesla, который является конечной вредоносной нагрузкой и она одинакова для 1 и 2 образца, описанных в предыдущей статье То есть, можно сделать вывод, что у этих образцов один автор, который использовал разные вредоносные нагрузки для доставки одинакового вредоносного ПО.

Мы также глубоко исследовали Образец 3, предоставленный нам ранее (7183c615991e77fe7425df22711166245d02ec6e997d57547eb6bb2d654ad1bf), и провели сравнительный анализ. Образец 3 и Образец 1 в отличии от Образец 2, содержат одну из вредоносных нагрузок в виде Base64 строки. Образец 3 также использует веб сайт freegeoip.app для определения текущего ip адреса зараженного компьютера.

AgentTesla использует код из open source проектов в своем вредоносном ПО, в частности код восстановления паролей Outlook из репозитория github.com/0xfd3/OutlookPasswordRecovery

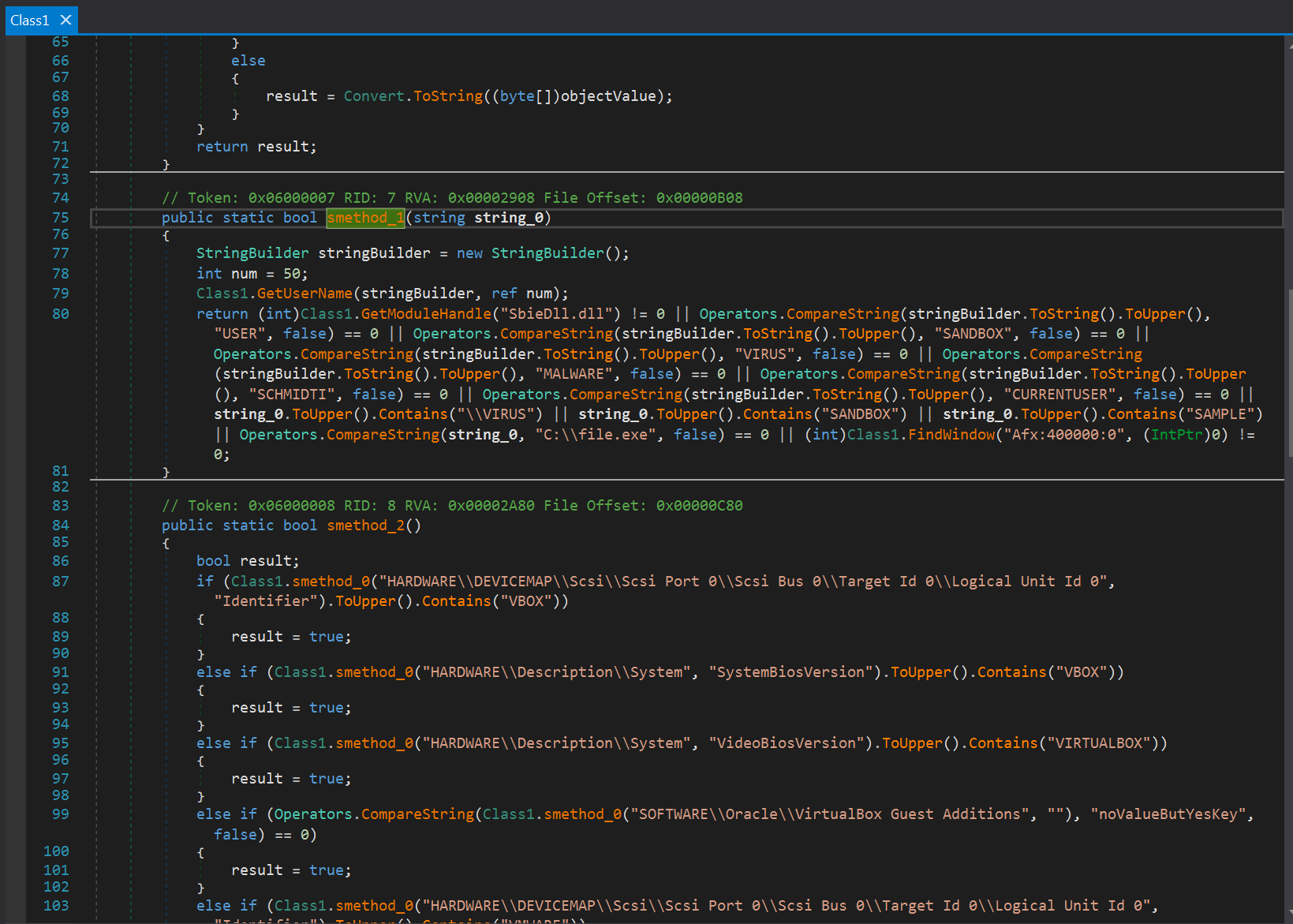

Отдельно стоить отметить, что третья стадия AgentTesla, отвечает не только за распаковку вредоносной нагрузки, как об этом пишут в публичных отчетах, но также за ее анти-детектирование и способ запуска. Техники анти-детектирования в Cyax состоят из сравнения текущего имени пользователя, пути, по которому находится вредоносный файл, имя вредоносного файла, записи в реестре принадлежащие ПО виртуализации и имении видеокарты.

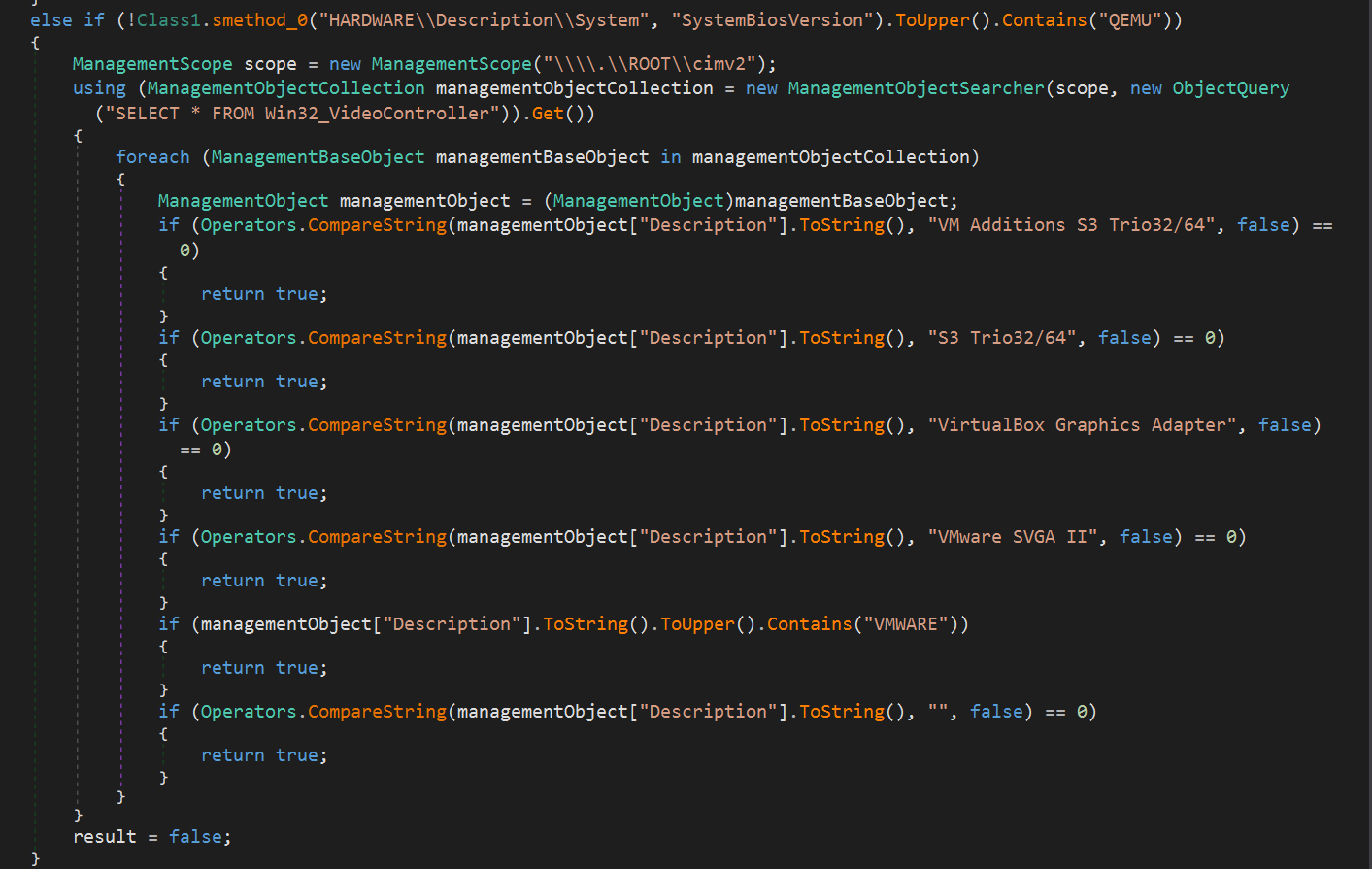

С помощью YARA правил tLab Technologies было выявлено еще 455 образцов Agenttesla. Распределение образцов по странам можно увидеть на карте

Официальный сайт и проект AgentTesla перестал существовать в 2018 году. Некоторые пользователи решили продолжить дело и создавать собственные билдеры

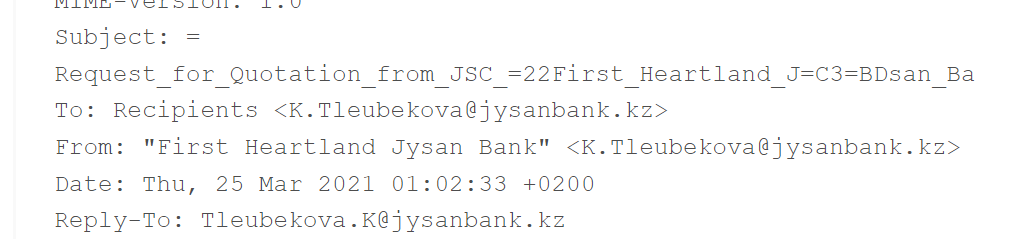

В мае tLab Technologies обнаружила рассылку вредоносных писем нацеленных на банковский сектор. Злоумышленники использовали известный способ атаки - spear phishing. Если обычный фишинг используется в массовых рассылках зачастую случайным пользователям, spear phishing нацелен на конкретных пользователей и требует предварительного исследования жертвы. Spear phishing используется не только в письмах, но и в социальных сетях и мессенджерах.

Злоумышленники используют во вредоносных письмах знакомые жертвам темы. Если это банковские сектор, то обычно указываются имена банков, запросы на перевод денег, подтверждения переводов.

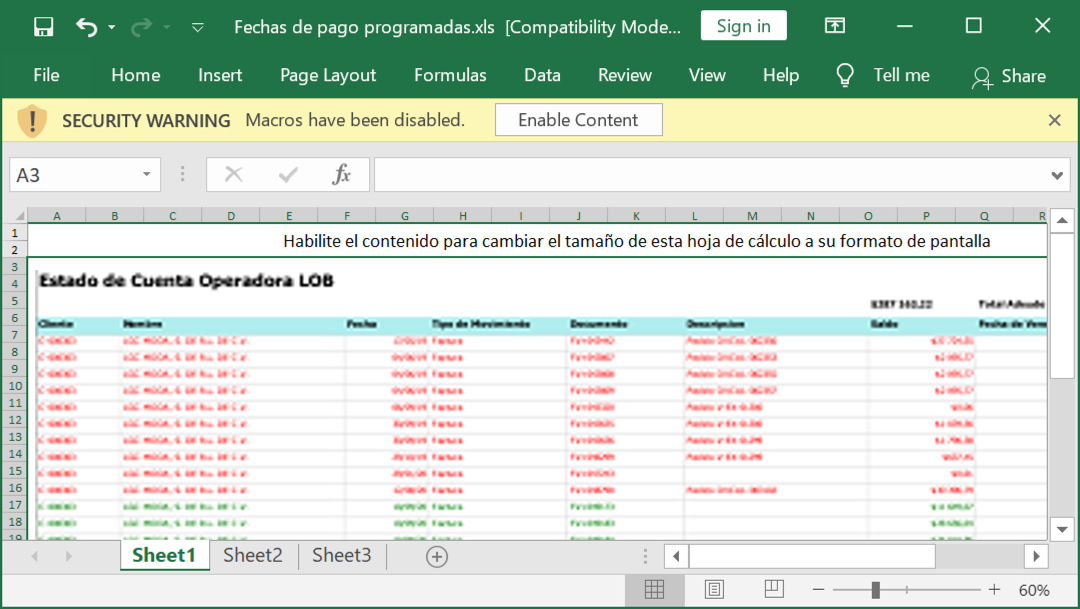

Образцы исследованные tLab Technologies использовали вредоносный макрос, который запускался при открытии документа. Макрос скачивал дальнейшую вредоносную нагрузку с помощью нативной Windows программы regsvr32.

regsvr32 - одна из множества утилит Windows, называемая “Living off the Land”. Впервые этот термин был введен исследователями Christopher Campbell и Matt Greaber и описывает встроенные, доверенные системные программы, используемые вредоносным ПО. Таким образом злоумышленники пытаются обойти антивирусное ПО/EDR и скрыть сетевую активность, так как она будет исходить от легитимных программ. Используемые техники: перехват DLL, сокрытие вредоносной нагрузки, дамп процесса, скачивание файла (как в нашем случае), обход UAC, компиляция кода, удаление из логов, выполнение кода, закрепление в системе.

Яркие примеры “Living off the Land” утилит - Powershell, Windows Management Instrumentation (WMI), CMD, наборы утилит SysInternals.

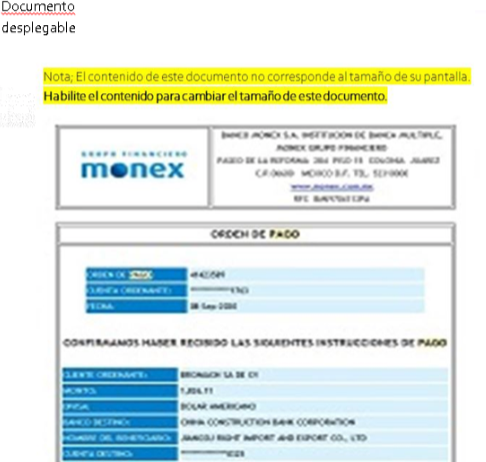

Исследованный tLab Technologies вредоносный документ в конце цепочки заражения использовал вредоносное ПО - Lokibot. Lokibot - одно из самых популярных и широко используемых шпионских ПО. Обычно распространяется через вредоносные офисные документы, в которых встроено размытое изображение, для просмотра которого жертву просят включить макросы. Пример изображения:

В августе 2021 года tLab Technologies исследовали атаку REvil на Kaseya. Сама атака началась 3 июля в 10:00, на серверах VSA Kaseya появилось вредоносное исправление, что привело к компрометации и шифрованию тысяч компьютеров в сотнях различных предприятий.

Это вредоносное исправление содержало полезную нагрузку программы-вымогателя под названием Sodinokibi, которая, как известно, была выпущена печально известной группой под названием REvil.

Kaseya VSA — это популярное программное обеспечение для удаленного управления сетью, используемое многими поставщиками управляемых систем безопасности или MSP, компаниями, предоставляющими ИТ-услуги другим компаниям. Программное обеспечение для управления сетью — идеальное место, чтобы спрятать бэкдор, потому что эти системы обычно имеют широкий доступ и выполняют множество задач, что затрудняет их мониторинг.

В отличие от атаки на цепочки поставок SolarWinds, когда были скомпрометированы сервера обновлений SolarWinds, нет никаких признаков того, что инфраструктура Kaseya была скомпрометирована.

Злоумышленники использовали уязвимые серверы VSA с выходом в Интернет, в сетях MSP, используя их в качестве бэкдоров, что затрудняло или делало невозможным для жертв обнаружение или предотвращение заражения по мере того, как программа-вымогатель распространялась по сети.

Кроме того, поскольку обновления обычно распространяются на множество узлов, восстановление зараженных организаций может быть затруднено. Радиус действия одного скомпрометированного пользователя или конечной точки обычно огромен, поскольку средний пользователь обычно имеет доступ к миллионам файлов. Радиус поражения администраторов или административных серверов огромен.

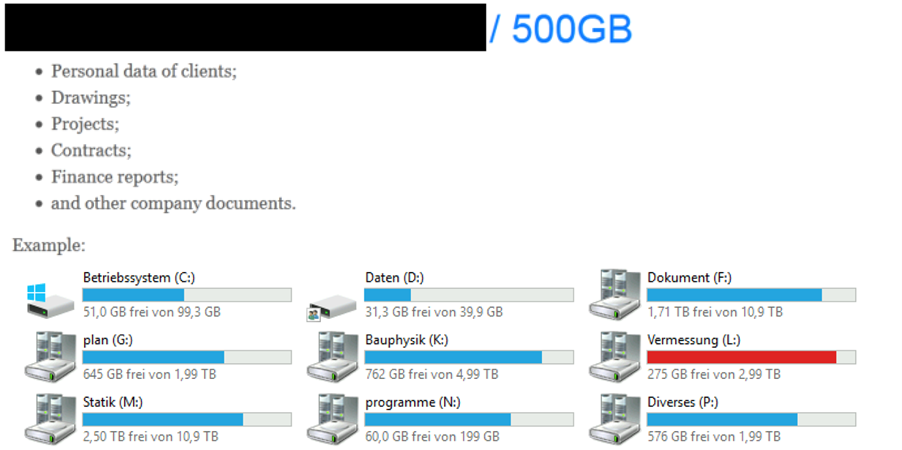

В доказательство атаки REvil разместили в своем блоге скриншот с полученными доступами: